Надо покорять умом то, что нельзя одолеть силой.

— Валентин Кульчицкий, «Советы молодому офицеру»

Старейшими видами войск являются сухопутная армия и флот. На протяжении тысяч лет именно они решали судьбы мира на поле боя (battlefield). Авиация, межконтинентальные ракеты и ядерные субмарины расширили поле до боевого пространства (battlespace), но измерений по-прежнему оставалось три: длина, ширина и высота (или глубина). Помимо них, не стоит забывать о четвёртом — времени. Роберт Бункер [Robert Bunker], американский исследователь и аналитик, в своей работе «Advanced Battlespace and Cybermaneuver Concepts: Implications for Force XXI» вводит дополнительное пятое измерение — киберпространство (cyberspace).

Создателем термина «киберпространство» считается Уильям Гибсон [William Gibson] отец киберпанка, но одно из самых удачных определений принадлежит фантасту Брюсу Стерлингу [Bruce Sterling]:

«Киберпространство — это „место“, где ведётся телефонная беседа. Не внутри вашего настоящего телефона, пластикового устройства на вашем столе. И не внутри телефона собеседника, в каком-то другом городе. ЭТО МЕСТО МЕЖДУ телефонами. Неопределённое место где-то неподалёку; там, где вы двое, два человека, можете по-настоящему встретиться и общаться.

Хотя „киберпространство“ не является полностью „реальным“, оно действительно является местом. То, что происходит здесь, действительно имеет последствия. Это „место“ не „реальное“, но оно является важным, нешуточным. И десятки тысяч людей посвятили свои жизни и служат ему: массовой коммуникации, сотканной проводами и электроникой».

Примерно в это же время стали появляться первые аналитические статьи, исследующие феномен киберопераций. Во-первых, кибервойна не является просто набором инструментов, но важной концепцией, способной существенно влиять на ведение боевых действий (как, например, в случае с использованием массовых армий или блицкригом). Во-вторых, если компьютерные технологии сначала использовались лишь для повышения эффективности и увеличения скорости передачи информации, то по мере развития неизбежно приводят к изменению ценностей и паттернов поведения людей.

В 1994-ом году профессор Джеймс Дер Дериан [James Der Derian] в статье для «Wired» впервые использовал термин «киберсдерживание», а уже через три года в США провели первые киберучения «Eligible Receiver 97». В рамках этого испытания команда условного противника (состоящая из сотрудников АНБ и других ведомств) проводила атаку на различные американские ведомства. Согласно воспоминаниям Джона Хамри [John Hamre], участника учений, а ныне — президента Центра стратегических и международных исследований (CSIS), атакующие смогли получить контроль над критической инфраструктурой США. Согласно другому источнику, хакеры добрались даже до энергосистемы.

С момента этих учений прошло почти двадцать лет, но мы до сих пор не можем полностью осознать то, каким образом интернет повлиял на нашу цивилизацию. Это неудивительно: с момента изобретения книгопечатания прошло почти шесть столетий, но оценить все последствия изобретения Гутенберга по-прежнему сложно. Тем не менее, сегодня интернетом пользуются почти три миллиарда людей, он всё глубже проникает в нашу жизнь и становится похожим скорее на стихию, законы существования в которой необходимо впитывать с рождения. «Stuxnet», рынок украденных персональных данных и невероятная по своим масштабам система слежения АНБ являются лишь верхушкой опасного айсберга. Современные асимметричные войны в очередной раз подчёркивают, насколько размыта граница между гражданскими и военными. Но в киберконфликтах эта грань может исчезнуть полностью.

Ночной город

Если в 2010-ом году в НАТО весьма осторожно писали о юридическом статусе кибератак, то уже на саммите в Уэльсе, прошедшем не так давно, все точки над i были расставлены:

«Регламент устанавливает, что киберзащита является частью главной задачи Альянса по обеспечению коллективной безопасности и подтверждает, что международное право имеет силу и в киберпространстве, а также сопутствует содействию НАТО с бизнесом».

Формально это означает, что пресловутая пятая статья из устава НАТО («Стороны соглашаются с тем, что вооруженное нападение на одну или нескольких из них в Европе или Северной Америке будет рассматриваться как нападение на них в целом») может применяться и в случае кибератаки. Чёткой позиции по этому вопросу до сих пор нет. Интересно, что зарубежные комментаторы при своих оценках вспоминают историю с «Бронзовым солдатом» в Эстонии и кибератаками, которые, как утверждается, проводились российским правительством. Ричард Бейтлич [Richard Bejtlich], главный специалист по вопросам безопасности компании Fire Eye, утверждает, что события на Украине стали «чем-то наподобие 11 сентября» и заставляют НАТО «менять своё отношение к безопасности» в этом регионе. Ему вторит Кеннет Гирс [Kenneth Geers], исследователь из эстонского Центра передового опыта в области киберзащиты (Cooperative Cyber Defense Center of Excellence). В своём киевском интервью он сказал: «Вообще вы создаёте киберсдерживание, когда заставляете атакующего задаться вопросом: приведёт ли нападение, которое он собирается совершить, к ответному удару?» А второго сентября Александр Вершбоу [Alexander Vershbow], заместитель министра обороны США и заместитель генерального секретаря НАТО, упомянул, что «мы видели, как Россия использовала широкий спектр военных методик (явно и скрытно), саботаж, экономический шантаж, кибератаки, дезинформацию и пропаганду. Наш план по обеспечению боевой готовности также служит гарантией того, что НАТО подготовлена и способна реагировать на подобный вид гибридной войны». Иными словами, удалённая атака со стороны России теперь может вызвать ответный удар.

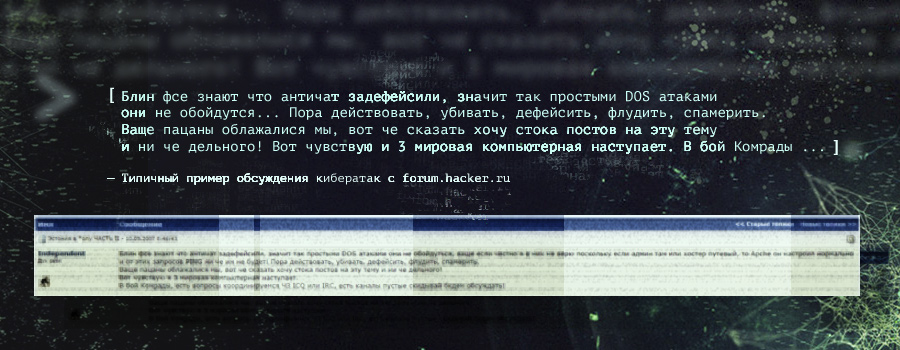

Стоит вспомнить то эстонское событие, после которого РФ довольно часто называют первым государством, организовавшим кибератаку, направленную на другую страну (хотя до этого этим занимались Китай, США, Израиль. В инфографике НАТО этот факт не отражён). В 2007-ом году эстонское правительство приняло решение перенести памятник «Бронзовому солдату». Демонтаж памятника, начавшийся 26-го апреля, сопровождался столкновениями между его защитниками и эстонскими националистами: в Таллине и других городах разгорались беспорядки. При этом погиб гражданин России Дмитрий Ганин. Примерно в тот же период на сайты эстонских государственных учреждений и банков была осуществлена DDoS-атака: какое-то время на них было невозможно зайти. Позднее министр юстиции Эстонии Рейн Ланг [Rein Lang] сообщит, что атака была проведена с IP-адресов российских государственных учреждений, а министр иностранных дел добавит, что следы ведут в администрацию президента, и предложит наложить санкции на Россию. Однако в отчёте эстонского центра оборонных исследований «Russia’s Involvement in the Tallinn Disturbances» указывается, что первые призывы атаковать эстонские серверы появились на сайтах 2ch.ru и forum.xaker.ru. Участники обсуждений, высказывая своё недовольство недостаточно эффективной внешней политикой Российской Федерации, обсуждали способы аренды ботнета (сети из заражённых компьютеров) для проведения DDoS-атак, приводящих к перегрузке сайтов. Кроме того, атаки проводились при помощи пинг-флуда — отправки запроса на сетевые адреса. Хотя одиночный запрос никак не повлияет на сайт, события превращались во флешмоб, ущерб от которого был вполне реальным.

Впрочем, как правительственные, так и независимые эксперты выразили сомнения в том, что произошедшее было организовано кремлёвскими хакерами. Хосе Назарио [Jose Nazario] из американской компании «Arbor Networks», занимающейся вопросами безопасности, сообщил, что «были видны признаки того, что это проявление русского национализма, но связи с российским правительством нет. В источниках, которые мы анализировали по всему миру, не было заметно чёткой связи между Москвой и Таллином; напротив, весь мир был нацелен на Эстонию». Джеймс Хендлер [James Hendler], специалист в сфере искусственного интеллекта, бывший сотрудник DARPA и один из создателей семантической паутины, отметил, что это скорее «походило на киберпогром, а не военную атаку».

После атак эстонский министр обороны попытался добиться признания нападения на страну-члена НАТО и призвал к ответным действиям в адрес России. Тогда этого не произошло, но в октябре 2008-го года в Таллине был создан вышеупомянутый Центр передового опыта в области киберзащиты. Как будет действовать НАТО в случае нового электронного конфликта — вопрос сложный.

Одним из наиболее ранних эпизодов киберсражения между государствами (если не считать наём немецких хакеров КГБ в конце 80-х) является инцидент Moonlight Maze: в 1999-ом году неизвестные проникли в сеть Министерства обороны США, и, оставаясь незамеченными, получили доступ к тысячам различных секретных файлов. След нашли в России, но, как заметил в своём интервью профессор Джон Арквилла [John Arquilla], военный аналитик, «это ни в коем случае не означает, что именно русские сделали это. Вполне вероятно, что это мог сделать кто-то, действующий совершенно в другой части мира, но через компьютер в России. Или это могли быть русские. […] Вы просто не имеете понятия, кто же вас атакует».

С развитием технологий росли и масштабы. Так, серия атак под названием Titan Rain проводилась с 2003-го по 2005-ый год. Считается, что её провели китайские хакеры, которым удалось похитить (в том числе и у таких поставщиков оборудования, как НАСА и «Локхид-Мартин») программное обеспечение — системы планирования полёта и полётного задания, используемые ВВС США. Атаки не прекращаются и сейчас. Среди наиболее известных можно назвать Operation Shady Rat (2006), Night Dragon Operation (2008(?)-2009), Operation Aurora (2009), и в основном они направлены на хищение интеллектуальной собственности: схемы, программы и их исходный код; китайцев интересует энергетика, металлургия, авиация и другие высокотехнологичные сферы.

Но хищение информации — то же самое, что и древнее ремесло шпионажа, но выполняемое с безопасного расстояния. Во времена Второй мировой можно было лишь перехватить радиосигналы врага — сейчас можно получить полный контроль над радиостанцией.

Таким примером может быть Operation Orchard. В 2007-ом году израильские ВВС полностью уничтожили важную часть сирийского ядерного комплекса — реактор. Авиаудар не был бы чем-то примечательным, если бы не установленная на один из самолётов система Suter, подключённая к мощным компьютерам. Она позволяет не только выводить из строя радиоэлектронные средства, но и передавать на них ложную информацию. Скорее всего, обойти мощную систему ПВО Сирии удалось именно благодаря Suter.

Другим образцом кибероружия нового поколения является «Stuxnet». Этот вирус стал частью операции, направленной на причинение ущерба иранской ядерной программе. На предприятии в Натанзе, занимающимся обогащением урана, использовались центрифуги IR-1 устаревшей конструкции. IR-1 была разработана в конце 60-х, и на Ближний Восток данные о ней попали благодаря Абдулу Кадыр Хану [Abdul Qadeer Khan], пакистанскому учёному-ядерщику. Кроме того, он снабдил информацией не только свою страну, но и Иран, Ливию, а также Северную Корею.

Одной из проблем IR-1 являлась несбалансированность роторов центрифуг, и они довольно часто выходили из строя. Это не остановило Иран: они изготавливали новое оборудование быстрее, чем ломалось старое. Для того, чтобы следить за множеством центрифуг, была создана система, позволяющая быстро изолировать проблемное оборудование.

Тем не менее, при изоляции возникала другая проблема: возрастало давление гексафторида урана (UF6). Чтобы справиться с этим, иранцы добавили клапаны, при помощи которых газ стравливался в систему сброса пара. Это происходило при превышении уровня давления. Контроль за системой защиты осуществлялся контроллерами «Siemens S7-417». Первая версия «Stuxnet» была предназначена именно для них.

Суть атаки заключалась в перекрытии изолирующих клапанов, что приводило к росту давления и остановке всё большего количества центрифуг. Перекрытие осуществлялось посредством манипуляции данными на датчиках давления. Помимо этого, «Stuxnet» маскировал информацию о происходящем: для этого периодически производилась запись показателей с датчиков, которая с задержкой демонстрировалась операторам. «Stuxnet 1.0» не ставил своей целью полностью вывести из строя оборудование. Напротив, как отмечает Ральф Лангнер [Ralph Langner], немецкий эксперт по безопасности промышленных систем, всё как будто бы работало так, чтобы избежать катастрофы. В лучшем случае вирус должен был снизить срок службы роторов. Но данная схема была слишком сложной, а изменения в количестве центрифуг и каскадов привели к тому, что был избран иной вектор атаки.

Из-за отсутствия возможности к размножению «Stuxnet 1.0» ещё нельзя назвать вирусом. Но, определённо, можно назвать вредоносным ПО. Очевидно, его устанавливали вручную. В 2010-ом году ситуация изменилась (вероятно, из-за потери физического доступа) и «Stuxnet» стал передаваться от компьютера к компьютеру. Для гарантии успеха в ход пошли украденные цифровые сертификаты и многое другое. При нормальных условиях IR-1 вращается со скоростью 63 000 оборотов в минуту. «Stuxnet 2.0» атаковал контроллеры «Siemens S7-315», на 15 минут увеличивая скорость вращения примерно на треть, до 84 600 оборотов в минуту. Потом тактика была усовершенствована: центрифуги доводились почти до полной остановки (150 оборотов в минуту), а затем раскручивались до нормальной скорости, что занимало около 50 минут. Изменение этого показателя приводило к разрушению моторов: IR-1 весьма капризна. Система защиты, как ни странно, не была отключена: и в этом случае атакующие не хотели доводить дело до катастрофы.

Полное разрушение вряд ли бы остановило иранскую ядерную программу, но многолетние проблемы могли заставить инженеров разочароваться в ней. В конце концов, у Ирана, в отличие от Пакистана, по-прежнему нет атомного оружия. Неясно, каким образом «Stuxnet» попал в интернет. Возможно, это было случайностью, а может быть — целенаправленным актом. Продукт американской и израильской разведки можно назвать «кибернетической Хиросимой»: сотрудники секретных ведомств США охотно давали интервью журналистам. «Stuxnet» стал американским заявлением: «да, мы можем делать вирусы, которые разрушат ваши ядерные объекты».

Неизвестно, сколько точно стран сейчас занимаются разработкой аналогов «Stuxnet». На конференции 2013-го года Рауль Кьеза [Raoul Chiesa], сотрудник Межрегионального научно-исследовательского института ООН по вопросам преступности и правосудия (United Nations Interregional Crime and Justice Research Institute), сообщил, что, по информации итальянского Министерства обороны, разработкой кибероружия занимается около 45 стран (правда, успехи США в докладе весьма занижены). Кибервойска существуют в США, Германии, России и многих других странах — невидимая гонка вооружений началась.

Гонка цифровых вооружений

Как правило, оружие массового поражения достаточно сложно изготовить: нужны технологии, учёные, научная школа, немалые ресурсы. Конечно, ядерный клуб зорко следит за нераспространением атомного оружия, но и без этого многие страны вряд ли окажутся способны создать его самостоятельно в обозримом будущем. Небольшая группа злоумышленников, исследователей или просто любителей постапокалиптического будущего тем более не сможет этого сделать. Сложность изготовления биологического оружия уменьшается, но, тем не менее, синтезировать новый штамм оспы талантливый одиночка пока не может.

После распада СССР биологи, вирусологи и генетики, создававшие боевые штаммы сибирской язвы для Советской Армии, остались не у дел, как и многие их коллеги. Часть из них уехала в США, где и продолжила работу. Но закрывались и математические институты.

Эксперты аналитического центра RAND в своём докладе Markets for Cybercrime Tools and Stolen Data: Hackers’ Bazaar делают вывод, что на развитие киберпреступности в Восточной Европе повлияло большое количество безработных специалистов с первоклассным математическим образованием вкупе с резко снизившимся уровнем жизни и отсутствием нормативной базы по компьютерным преступлениям (успехи той же Эстонии в IT-сфере во многом связаны с советскими военными заводами). Постепенно киберпреступность эволюционировала. Если в начале 90-х основным товаром были номера кредитных карт, которыми обменивались вручную, то сейчас этот рынок превратился в полноправную часть теневой экономики. Со временем ассортимент расширялся: за списками номеров кредитных карт следовали адреса электронной почты, аккаунты от различных веб-ресурсов и т.д. Появились услуги по взлому на заказ. Позднее происходило усложнение финансовых схем и всё большую популярность завоёвывали ботнеты. Одной из наиболее нашумевших программ была «Zeus», создатель которого известен под никами «Slavik» и «Monstr». «Zeus» представлял собой набор программного обеспечения, созданного для противоправных действий (crimeware). Клиент покупает доступ к набору из административной панели и вредоносной составляющей. Последний компонент попадал к пользователям на компьютер через спам-рассылку или фишинговую атаку. После заражения покупатель получал доступ к инфицированным компьютерам, а именно: к учётным данным, вводимым в браузере, происходящему на экране; мог загружать необходимые файлы, красть сертификаты и т.д. Разработчик был готов добавить специальные модули за определённую плату (например, модуль, отправляющий информацию через Jabber, стоил около 500 долларов). При этом набор нельзя было передать другому пользователю: в «Zeus» была встроена привязка к аппаратной конфигурации компьютера. Появлялись и конкуренты, например, «SpyEye», что приводило к усовершенствованию «Zeus».

В 2011-ом году создатель выложил исходники «Zeus» в общий доступ, что привело к созданию усовершенствованных ботнетов на его основе. Интересно, что один из них («Citadel») не работает на компьютере пользователя, в системе которого установлена русская или украинская раскладка (сложно сказать, вызвано ли это чувством патриотизма или же просто нежеланием иметь дело с правоохранительными органами своей страны). Сейчас же на рынке уже есть ботнеты, которые связываются с сервером управления через TOR.

Заражённые компьютеры полезны не только своим содержимым. Используя пропускную способность сети сотен тысяч пользователей, можно организовать DDoS-атаку на сайт знакомого, конкурента или правительства какой-нибудь страны, чья политика вас весьма раздражает. Как правило, стоимость DDoS зависит от длительности и мощности атаки: час аренды обойдётся недорого, но за гарантированный вывод из строя корпоративного сайта придётся заплатить немало.

Впрочем, описанные выше услуги на текущий момент нелегальны практически во всех странах. Но существует ещё и пограничная сфера, к которой относятся эксплоиты (программы, эксплуатирующие уязвимость в программном обеспечении, позволяющие получить несанкционированный доступ к данным или нарушить работу программы).

Правовой статус уязвимостей бывает сложно определить: помимо злоумышленников, собирающихся взломать «iCloud», они могут понадобиться разработчикам этих самых программ или специалистам, осуществляющим аудит информационной безопасности какого-то определённого сервиса. Наиболее дорогим и редким товаром являются zero-day уязвимости (уязвимости нулевого дня). Это те эксплоиты, о которых ещё не знает разработчик программного обеспечения, что резко повышает эффективность атаки. Их стоимость достигает 200-300 тысяч долларов, и их нельзя найти простым поиском, как, например, данные о кредитных картах. Человек со стороны просто не получит доступа к сайту в TOR/I2P, где можно приобрести эти эксплоиты. Многие европейские и американские компании занимаются разработкой программ такого рода. Конечно, воспользоваться их услугами могут не все. На примере французской фирмы «VUPEN Security», продающей эксплоиты правительственным организациям и разведывательным службам, ясно, что российское правительство не сможет приобрести их.

Информация, полученная от Сноудена, демонстрирует, что в мире идёт многолетняя гонка цифровых вооружений. Не так давно неизвестный хакер получил доступ к серверам Gamma International, компании, занимающейся разработкой программных средств для слежки за пользователями. Всего было выложено почти 40 гигабайт данных, среди которых есть руководство к продукту FinFisher. Из содержимого видно, что с его помощью можно получить доступ к различным операционным системам (в том числе мобильным) и обойти многие способы защиты, включая практически все современные антивирусы. Троян официального происхождения может маскироваться под отсутствующий плагин Flash или неработающий Java-апплет. Среди стран, в которых используется этот продукт, есть и Россия. Интересно, что человек, выложивший эту информацию, подтверждает выводы из отчёта RAND и рекомендует купить или арендовать «качественный русский эксплоит» за пару тысяч долларов.

Перегрузка

Мы можем прожить со взломанной почтой, банковским аккаунтом, купить еды за наличные и даже обойтись без компьютера и сотового телефона. Но вот уже почти два века электрические провода являются неотъемлемой частью нашей цивилизации. Любые долговременные нарушения в ней смертельно опасны. «Событие Кэррингтона», или геомагнитная буря, бушевавшая 1-2 сентября 1859-го года, вывела из строя все телеграфы Европы и Северной Америки: мощность вспышки была такова, что бумага в них загоралась. Гораздо менее мощная буря, наблюдавшаяся в 1989-ом году, за считанные минуты оставила без электричества почти 6 миллионов жителей Канады и США и нарушила работу спутников. Но беда может прийти и не из космоса.

Современные электростанции, в отличие от своих предков, намного более насыщены сложной электроникой и всё чаще полагаются на программное управление: зачастую подстанцию в пригороде можно отключить с компьютера, находящегося в мегаполисе. Чем «умнее» становится система, тем большим количеством уязвимых мест она обрастает. Производители промышленных контроллеров и прочего оборудования по-прежнему оставляют включённым отладочный режим и используют четырёхсимвольные пароли.

Как отмечает уже вышеупомянутый Ральф Лангнер, разработка «Stuxnet» потребовала огромных ресурсов, учитывая необходимость внедрения шпионов и расходов на разведку. Однако атака на критическую инфраструктуру может быть проведена более простыми методами. Во-первых, если центрифуги являются достаточно редким оборудованием, то на других объектах (электростанциях, фильтровальных станциях) используется стандартная архитектура и стандартное, зачастую устаревшее промышленное оборудование, что повышает риск атаки. Более того, широкое распространение типовых решений может привести к более масштабному нападению: выход из строя большого количества электростанций способен спровоцировать коллапс. И злоумышленники могут не тратить свои усилия на сложнейшую маскировку, как это сделали авторы «Stuxnet». Вредоносное ПО может быть намного проще, разработано группой фанатиков и привести к смертельным результатам. Антивирусы не помогут: уже сейчас можно заказать маскировку трояна от всех современных средств защиты. Анализ подозрительного поведения тоже может не спасти: первая версия «Stuxnet» вела себя, как модифицированная версия прикладного ПО. А постоянные обновления не повлияют на уже установленные в системе промышленные контроллеры, не поддерживающие такой возможности.

В 2007-ом году сотрудники национальной лаборатории Айдахо провели испытание Aurora, в рамках которого дизельные генераторы были выведены из строя удалённой атакой. Через четыре года в компьютерную сеть нефтяной компании Saudi Aramco попал вирус Shamoon, заразивший около тридцати тысяч компьютеров. При этом на 75% из них были удалены важные данные, что замедлило работу компании. Ответственность за произошедшее на себя взяла организация «Разящий меч справедливости» [Cutting Sword of Justice]. Считается, что таким образом Иран ответил на введение санкций, наложенный на экспорт нефти. Тем не менее, Shamoon скорее является плодом работы «умелых любителей». Для сравнения: группировка «Dragonfly» (или «Energetic Bear») действовала намного изощрённее. В течение нескольких лет эта команда взламывала сети и компьютеры энергетических компаний в США, Германии, Испании, Италии, Греции, Польше и других странах. Одним из векторов атаки были промышленные системы управления. Аналитики «Symantec» отметили, что вредоносное ПО было скомпилировано в период с 9:00 до 18:00 по часовому поясу UTC+4. Их оценка была умеренной: «страны Восточной Европы». Журналисты и другие аналитики считают, что атаку выполняли русские хакеры.

В 2003-м году произошло крупнейшее отключение электроэнергии в Северной Америке, без электричества остались более 60 миллионов человек. Опубликованный спустя год отчёт по причинам аварии начинается так:

«Современное общество пришло к зависимому состоянию, когда стабильное электричество стало неотъемлемым ресурсом для национальной безопасности; здравоохранения и социальное обеспечения; связи; финансов; транспорта; поставок еды и водоснабжения; обогрева, охлаждения и освещения; компьютеров и электроники; коммерческих предприятий; даже развлечения и досуга — если говорить кратко, то практически всех аспектов современной жизни».

За десять лет мы стали лишь уязвимее.

Необходимые вещи

В марте этого года исследовательский центр «Pew Research Center» выпустил отчёт Digital Life in 2025. Эксперты по безопасности, инженеры, юристы, хакеры, политики и программисты делились своими идеями о том, каким будет интернет через 11 лет.

О существовании электричества вспоминаешь обычно тогда, когда оно исчезает. Большая часть опрошенных согласились с тем, что это же можно будет сказать об интернете. Джо Тач [Joe Touch], руководитель Института информационных исследований при Университете Южной Каролины, считает, что «интернет превратится из места, где мы можем найти видео с котиками, в то, что будет существовать на заднем плане и будет неразрывно связано с нашей повседневной жизнью. Мы не будем думать о том, чтобы „выйти в онлайн“ или что-то „поискать в интернете“ — мы просто будем в онлайне и взглянем туда».

Не только электростанции становятся «умнее», а значит — уязвимее. Удешевление электроники приводит к тому, что в вашем роутере стоит процессор частотой в сотни мегагерц, а «Doom» можно запустить на принтере. У этого есть и обратная сторона. Так, недавно исследователи из Массачусетского технологического университета обнаружили, что получить доступ к светофорам довольно просто. Используя передатчики, работающие на частоте 5,58 ГГц и 900 МГц, учёные смогли подключиться к сети, в которую объединены светофоры. При желании они могли отправлять любые команды на любой из ста перекрёстков небольшого городка. Сеть, работающая в диапазоне 5,58 ГГц, оказалась незашифрована. Пароль отсутствовал.

Впрочем, 17 тысяч водителей из Нью-Джерси наверняка обрадовались компьютерному сбою. Несмотря на то, что они нарушили правила, проехав на красный свет, из-за ошибки они не были уведомлены об этом. Согласно закону, по истечению определённого промежутка времени водитель не обязан платить штраф, если он не получил информацию о нарушении. Кстати, о машинах: помимо того, что, по мнению Элона Маска, создателя компаний «Paypal», «SpaseX» и «Tesla», автопилоты в них появятся в течение следующих 5-6 лет (что добавит сотни миллионов целей для атаки), они весьма сильно зависят от мобильных приложений: использование «Uber» и «Lyft», позволяющих пассажирам напрямую связываться с водителями, на 65% снизило количество вызовов такси в Сан-Франциско.

Использование смартфонов даёт нам возможность увидеть далёкие очертания предстоящей зависимости от умной техники. Брюс Стерлинг в своём недавно вышедшем эссе The Epic Struggle of the Internet of Things пишет о влиянии компаний, производящих такие устройства, так: «Большая Пятёрка (Apple, Google, Amazon, Facebook, Microsoft. — прим. переводчика) обладает общими важными сходными чертами, которыми никогда не обладали компании прошлого: операционной системой, неким особым способом продавать культурные блага (музыку, фильмы, книги, программы), инструментами, необходимыми для работы, рекламным бизнесом, неким способом обеспечивать доступ к интернету, который они более или менее контролируют (планшеты, смартфоны, фаблеты), поисковиком, социальной сетью, „способом оплаты“ или иным частным банком, „облачными“ сервисами и — очень скоро — каким-то специальным, элитным высокоскоростным доступом к тому, что когда-то было свободным интернетом».

Интернет вещей уже на подходе, но мобильные операционные системы далеки от совершенства: и iOS, и Android, невзирая на долгое присутствие на рынке, не раз становились причиной утечки данных. Хотя эти устройства, к счастью, не способны причинить вред своему владельцу, бытовая техника постепенно тоже становится уязвимой для хакеров. Недавно в интернете появилась новость о том, что телевизор был захвачен представителями Новороссии, что привлекло к невозможности смотреть украинские каналы. Это было бы смешно, если бы только в начале этого года не был обнаружен ботнет из нескольких сотен тысяч телевизоров и холодильников, рассылающих спам. А в прошлом году в РФ была ввезена партия утюгов и чайников, в которые была встроена микросхема, при помощи которой устройства подключались к незащищённым Wi-Fi сетям и отправляли через них вирусы и спам. Без сомнений, когда-нибудь ботнеты будут не только взламывать стиральные машины, но ещё и использовать их мощности для того, чтобы зарабатывать криптовалюту и отсылать её ополченцам: «Русские кухонные комбайны отослали семь тысяч биткоинов, заработанных в Казахстане, на поддержку воинов города Верный».

Неудивительно, что Стерлинг видит будущее в мрачных тонах: «Залогиньтесь и скачайте нужное приложение — и интернет вещей будет у ваших ног. Не сделайте этого или откажитесь из принципа — и всё внезапно изменится: возможности исчезнут, каждая автоматическая дверь будет закрыта и останется лишь рябь на экранах доступа да бдительная система сигнализации».

Пустой канал

Последние несколько лет заставили нас вернуться к переоценке мира, на бешеной скорости летящего к прогрессу. Сноуден, кем бы он ни был и какие бы мотивы ни руководили его поступком, привлёк внимание к виртуальной ткани киберпространства, окутавшей нас.

Оказалось, что открытый программный код вовсе не гарантирует того, что ошибки найдутся достаточно быстро. Более того, может оказаться, что от единственной программы зависят сотни тысяч сайтов и миллионы людей: уязвимость «Heartbleed» в библиотеке «OpenSSL» лучше всего описывает фраза «По десятибалльной шкале это — одиннадцать». Прямо сейчас специалистам предстоит долго и тщательно разбираться с уязвимостью «Shellshock». От ошибки не застрахованы и критически важные сферы: отчёт Министерства внутренней безопасности США показывает, что из шестнадцати отраслей лишь в трёх согласились принять участие в программе расширенной кибербезопасности, поддержанной государством. Ядерной энергетики среди них не было. Впрочем, правительство тоже уязвимо: за последние три года компьютеры Комиссии по ядерному регулированию США были как минимум три раза взломаны. Каждое «умное» устройство таит в себе потенциальную опасность: внедрение удалённого «выключателя» на оружии, поставляемом в другие страны, непременно приведёт к разработке хакерской атаки по выводу его из строя, а пистолет, работающий лишь в руке владельца, злоумышленники непременно захотят отключить перед ограблением. Риску подвержена и финансовая система.

Кажется, словно бы всё, что нас окружает, несёт в себе проклятие. Но это лишь новая среда, законы которой нужно обязательно изучить, чтобы дроны с электрошокерами, получающие данные от системы предсказания преступлений, основанной на системе распознавания лиц, не превратились в страж-птиц.

Реакция на кибератаки всегда будет смешанной: физическая атака со стороны другого государства практически всегда заметна. Кибератаки всегда будут окружены ореолом неизвестности, зыбкости и размытости. А кибервойна будет происходить (и уже происходит) в атмосфере строжайшей секретности. Мы лишь спустя много лет узнали о малой части атак. Если государство может что-то тщательно скрыть без особых последствий, оно это сделает.

Установить же принадлежность атакующего будет намного сложнее, чем в традиционных войнах. Даже террориста можно в конце концов поймать и допросить. С хакером это может не удаться. Это непременно создаст щекотливые ситуации в будущем. Учитывая, что количество IP-адресов уже превышает количество людей на Земле, виртуальное пространство, перенасыщенное уязвимостями, позволит небольшим террористическим группировкам совершать разрушительные кибератаки, а роль некоторых государств может существенно измениться. Так, например, Иран вкладывает существенные деньги в свою систему электронной борьбы и некоторыми исследователями признаётся четвёртой по мощности «кибердержавой».

***

Из статей и докладов можно сделать мрачные неолуддистские выводы: человечество не успевает справляться с проблемами безопасности, так как новые возникают намного быстрее, а шайка сумасшедших сможет оставить без электричества мегаполис.

Но не всё так плохо: почти во всех случаях слабым звеном оставался человек, а не технологии. Несмотря на то, что для взлома нужно обладать обширными познаниями в программировании, криптографии и математике, без социальной инженерии и психологии взлом был бы намного сложнее. Так, например, сейчас на Украине распространяется новый троян «Black Energy», который крадёт пароли и данные кредитных карт. Распространители «Black Energy» помещают его под ссылку с названием типа «Русские дипломаты: „Затем мы возьмём Каталонию, Венецию, Шотландию, и Аляску“». Другая причина наших проблем состоит в том, что интернет и связанная с этим необходимость придумывать и запоминать десятки паролей и логинов появились буквально 15 лет тому назад. Интернет, по историческим меркам, существует очень недавно, и разница между поколениями действительно есть. Нередка и ситуация, когда стандарты информационной безопасности появлялись значительно позднее устройств, которые они описывали. Безопасности должно уделяться внимание с начала разработки устройства, с учётом паттернов поведения пользователей. Процесс замены различного промышленного оборудования и медицинских приборов, отвечающих обновлённым стандартам, неизбежно займёт какое-то время.

Жизнь в лимбе

Во-первых, самым важным фактором, который значительно сократит подверженность страны кибератакам самого различного масштаба, является образование.

Обучение такому предмету, как информационная безопасность, должно начинаться как минимум со школьного возраста. Сосредоточиться в материалах стоит не на изучении конкретных вирусов или уязвимостей, которые будут появляться намного быстрее, чем можно обновлять курс, но на развитии «мышления безопасника» (security mindset) — паттернов поведения, которые позволят понимать, где таится опасность. Возможно введение обязательного тестирования при принятии на госслужбу, что поможет снизить риск проникновения. Следует изучить возможность введения обязательного программирования в школе: с сентября этого года подобное правило введено в Великобритании.

Во-вторых, необходим мораторий (хотя бы временный) на запреты в IT-сфере. Логику власти довольно легко отследить: создание своей операционной системы, свободной от уязвимостей АНБ, потенциальный запрет иностранных социальных сетей и другие реформы, по мнению Кремля, должны защитить РФ от внешних угроз. Однако это не так. Россию, как бы ни развивались события, не удастся изолировать, как Иран. Однако «Stuxnet» всё равно попал на секретный ядерный объект и сделал своё дело. Для того, чтобы противостоять киберугрозам, необходимо большое количество высококлассных IT-специалистов. Каждый запрет заставляет какую-то часть программистов задуматься об иммиграции, а с этой профессией переехать довольно просто.

В-третьих, несмотря на достаточно мощные возможности по кибератакам, в РФ отсутствует продуманная система защиты от них. В текущей доктрине информационной безопасности двадцать раз используется слово «духовный», однако слово «электростанции» не упоминается ни разу. Более того, документ был разработан 14 лет назад, что соответствует стандартам радиационной безопасности времён Марии Кюри. Новая политика должна учитывать произошедшие в IT-мире изменения и уделять особое внимание критически важной инфраструктуре: уровень урбанизации РФ не сильно отличается от американского, чего нельзя сказать о климате.

Непредсказуемое развитие технологий может привести нас куда угодно: к технологической сингулярности, бактериологической войне или же сфере Дайсона. Невозможно описать и предсказать все сценарии атак, с которыми столкнутся эксперты по кибербезопасности. Прошедший век научил нас тому, что прогресс как главная цель приводит к двум мировым войнам и параду разрушительных идеологий. А информационные технологии подобны увеличительному стеклу, моментально увеличивающему масштабы происходящего. Лучший способ предсказать будущее — создать его сейчас.