Пока украинцы клеят фанеру на мотоциклы «Урал», чтобы создать уникальный украинский супертанк, и прячут головы от излучения Лубянки в кастрюли, мир вступил в постиндустриальную эру. Вот уже 30 лет на Земле бушуют кибервойны. Люди с клавиатурой взрывают газопроводы, рушат связь и перенаправляют ракеты врага. С чего все начиналось? «Спутник» расскажет.

1993 году исследователь Джон Аркилла опубликовал в журнале Comparative Strategies статью под названием Cyberwar is coming! (Грядет кибервойна!). Это одно из первых известных упоминаний термина «кибервойна». Аркилла предрекал распространение в будущем киберугроз в современном понимании. Киберугрозы условно делятся на два типа — шпионаж и атаки. В число атак входят: а) отказ сервиса (DDoS) — атаки с разных компьютеров на систему для нарушения функционирования системы или вебстраницы; б) вмешательство в работу оборудования и инфраструктуры — атаки на компьютерные системы, ответственные за функционирование военного и гражданского оборудования. К кибератакам также иногда относят рассылку пропагандистских сообщений и взлом вебсайтов для замены содержимого, в том числе на пропагандистскую информацию. Под кибершпионажем понимается несанкционированное получение информации через компьютерные системы. По сути, обычный шпионаж, но в киберпространстве. Под сетевыми войнами Аркилла понимал нынешние информационные войны — пропаганда и намеренное искажение информации для граждан враждебного государства. «Спутник и Погром» кратко рассказывает об истории кибервойн, в которых в последние десятилетия принимали участие три главных кибердержавы: Россия, США и Китай.

С чего все началось

Поле кибервойны — интернет.

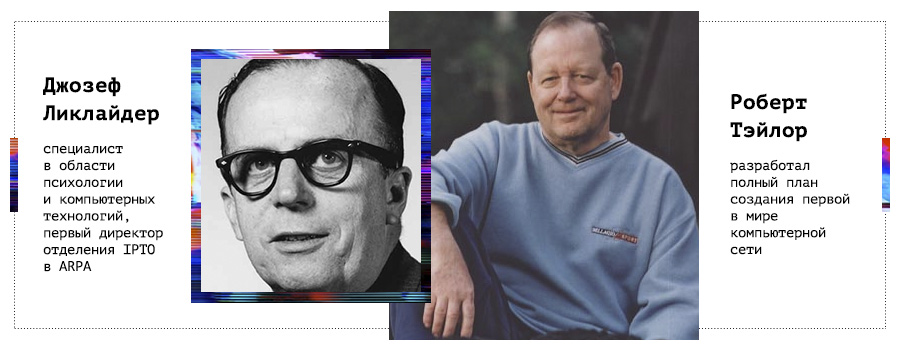

В 1957 году СССР запустил первый искусственный спутник Земли. В ответ США решили создать Управление перспективных исследовательских проектов Минобороны (Defense Advanced Research Projects Agency — DARPA, изначально называлось ARPA, слово Defense к названию добавили в 1972 году). В начале 1960-х годов в ARPA создано отделение, отвечавшее за технологии в области обработки информации (Information Processing Techniques Office — IPTO). Его первым директором стал специалист в области психологии и компьютерных технологий Джозеф Карл Робнетт Ликлайдер. В 1962 году, будучи сотрудником компании BBN Technologies, занимавшейся высокотехнологичными разработками, Ликлайдер по сути придумал интернет — выдвинул идею создания интергалактической компьютерной сети как базового и необходимого средства передачи информации между правительствами, организациями, компаниями и гражданами. Ликлайдер проработал в IPTO всего 2 года — с 1962 по 1964 год. Основные разработки в области создания компьютерной сети велись в ARPA уже без его участия. Однако именно он, будучи главой IPTO, убедил компьютерных специалистов Айвена Сазерленда и Роберта Тэйлора в перспективности создания компьютерной сети для обмена информацией. В 1964 году Ликлайдер ушел работать в MIT (Массачусетский технологический институт), а директором IPTO стал Сазерленд.

К середине 1968 года Роберт Тэйлор разработал полный план создания первой в мире компьютерной сети. ARPA предложила поучаствовать в ее создании 140 компаниям, однако заявки в итоге подали лишь двенадцать. 7 апреля 1969 года контракт на строительство сети был заключен с BBN Technologies. 29 октября того же года прошло первое испытание сети. Первый подключенный к сети терминал установили в Калифорнийском университете в Лос-Анджелесе, а второй — на расстоянии 600 км, в Стэнфордском университете. Исследователи пытались передать слово login — первый оператор вводил его на терминале, а второй должен был увидеть на своем экране. Сначала испытание потерпело неудачу — на принимающем терминале отобразились лишь буквы l и о. Через час тест повторили, на этот раз успешно, и на экран второго терминала слово login вывелось полностью. К 21 ноября 1969 года установлено постоянное соединение между компьютерами в Стэнфордском и Калифорнийском университетах, а к 5 декабря к сети подсоединили также терминалы в Университете Юты и Университете штата Калифорния в Санта-Барбаре. Первая компьютерная сеть получила название ARPANET.

К 1971 году разработана первая программа для отправки электронной почты. В 1973 году ARPANET стала международной — через трансатлантический телефонный кабель к сети подключили терминалы в Норвегии и Великобритании. В 1970-х годах сеть использовалась преимущественно для отправки электронной почты, тогда же появились первые списки почтовой рассылки и электронные доски объявлений. Главной проблемой было то, что ARPANET не могла взаимодействовать с сетями, основанными на других технических протоколах. В 1982–1983 годах протоколы передачи данных стандартизировали. 1 января 1983 года ARPANET перешла с протокола NCP на TCP/IP, который применяется до сих пор. Примерно тогда же за ARPANET закрепилось название Интернет.

В 1982 году создан компьютерный вирус Elk Cloner. Это один из первых известных вирусов, распространившихся за пределы лаборатории, где его создали. Автором Elk Cloner стал 15-летний подросток из Пенсильвании Ричард Скрента. Вирус написан для компьютеров Apple II, выпуск которых Стив Джобс и Стивен Возняк наладили в 1977 году. Вирус Скрента написал во время школьных каникул. Он распространялся через флоппи-дискеты. Когда дискету с Elk Cloner вставляли в компьютер, на экран выводилось короткое стихотворение:

Ричард Скрента, подростком написавший вирус Elk Cloner

«Elk Cloner: The program with a personality

It will get on all your disks

It will infiltrate your chips

Yes, it’s Cloner!

It will stick to you like glue

It will modify RAM too

Send in the Cloner!»

Также в 1982 году произошло то, что можно назвать первой в истории кибератакой. США стало известно о планах СССР по краже программного обеспечения канадской компании с целью в дальнейшем использовать его для управления транссибирским газопроводом. ЦРУ изменило ПО, которое планировали украсть Советы, с тем, чтобы управляемый им газопровод взорвался.

1984 год отмечен сразу несколькими важными событиями в истории интернета. Во-первых, разработана система доменных имен (DNS). Во-вторых, американский Национальный научный фонд создал крупную сеть NSFNet (National Science Foundation Network). Она состояла из более мелких сетей и имела большую пропускную способность, чем ARPANET. За год к NSFNet подключились более 10 тысяч компьютеров, она постепенно начала вытеснять ARPANET, даже название Интернет начало переходить к NSFNet. В том же году писатель Уильям Гибсон в научно-фантастическом романе «Neuromance» впервые использовал термин «киберпространство».

В 1986 году проведено первое расследование в области кибербезопасности. Физик из Калифорнийского университета в Беркли Клиффорд Столл 10 месяцев пытался отследить хакера, взломавшего компьютеры в Национальной лаборатории Лоуренса Беркли и несколько компьютеров, использовавшихся американскими военными. Столлу удалось установить, что хакер атаковал из Германии.

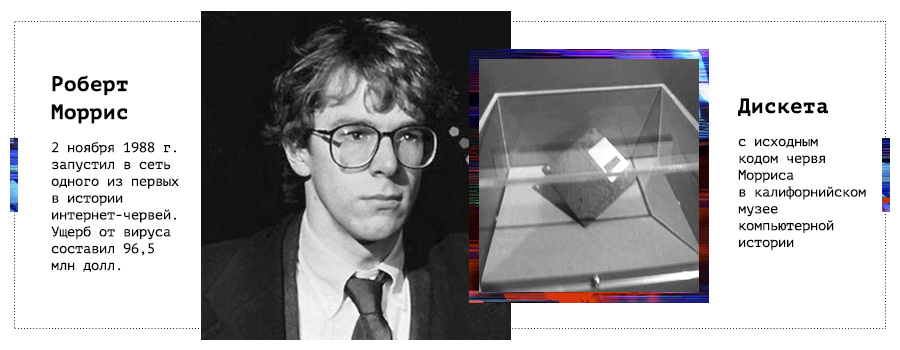

В 1988 году в Интернете стало возможно общаться в реальном времени благодаря разработке протокола IRC (Internet Relay Chat). Еще одно важнейшее событие 1988 года — создание так называемого червя Морриса. 2 ноября 1988 года аспирант Корнеллского университета Роберт Таппан Моррис в Массачусетском университете запустил один из первых в истории интернет-червей. Червю удалось парализовать работу 6 тысяч узлов ARPANET. Для нейтрализации последствий распространения вируса в университет Беркли со всей страны съехались компьютерные специалисты. Ущерб от червя Морриса составил 96,5 миллиона долларов. Исходный код был хорошо замаскирован Моррисом, доказать его причастность было почти невозможно. Однако отец Морриса работал компьютерным экспертом в АНБ и настоял, чтобы сын сознался. Роберт Моррис стал первым осужденным по принятому в 1986 году в США закону «Computer Fraud and Abuse Act». Ему грозило до 5 лет лишения свободы и штраф в размере 250 тысяч долларов. Но принимая во внимание смягчающие обстоятельства, суд назначил Моррису в качестве наказания 3 года условно, 10 тысяч штрафа и 400 часов общественных работ.

В 1989 году работавший в Европейском совете по ядерным исследованиям (CERN) британский ученый Тим Бернерс-Ли предложил концепцию Всемирной паутины. В течение двух лет Бернерс-Ли разработал протокол и язык HTML и идентификаторы URL. В 1990 году ARPANET прекратила существование, окончательно проиграв конкуренцию NSFNet. Тогда же зафиксировано первое подключение к сети через «дозвон» (dial-up). В 1991 году Всемирная паутина (www) стала доступна в сети интернет, а в 1993 году выпущен веб-браузер NCSA Mosaic — первый браузер с графическим интерфейсом, написанный для операционной системы Windows. С этих событий началось широкое распространение Всемирной паутины. В начале 1990-х годов множество локальных сетей объединили в одну. У получившегося интернета не было единого руководства, сеть получилась независимой от отдельных организаций и компаний. К 1997 году к интернету подключено уже порядка 10 миллионов компьютеров, он становился все более популярным средством обмена информацией.

Россия: кибервойны, которых «не было»

Сегодня тексты о российских хакерах и атаках появляются в западных медиа почти еженедельно. В начале нулевых о российских хакерах, по крайней мере, о тех, которые официально работают на правительство, было известно куда меньше. Все изменилось 10 лет назад. 27 апреля 2007 года эстонские власти убрали из центра Таллинна бронзовую скульптуру советского солдата, установленную там советскими властями в 1947 году. Через несколько дней страна, на тот момент одна из самых интернетизированных в Европе, подверглась масштабным кибератакам. Это не первая кибервойна в истории и не самая крупная. Однако это первый случай, когда целое государство атаковали по всем фронтам: приостановилась работа сайтов крупнейших СМИ, банковских и правительственных систем. Российские хакеры атаковали эстонские компьютерные системы в течение нескольких недель. Атаки завершились в середине мая так же внезапно, как и начались. В атаках участвовали не только профессиональные кибервоины, но и простые интернет-пользователи. В интернет-чатах появлялись сообщения такого рода: «Вам не нравится политика эССтонии? Вам кажется, что вы ничего не можете с этим поделать? Вы можете — в интернете!». Простые юзеры копировали строчки выложенного хакерами кода или пинговали эстонские сайты. Из-за большого количества запросов сервера переставали работать. Профессиональные хакеры использовали ботнеты и взламывали эстонские сайты. Особенно активно эстонцев атаковали в ночи с 8 на 9 мая. В атаках подозревали Россию, но официально доказать причастность российских хакеров и правительства никто не мог до 2009 года. Тогда нашист Константин Голоскоков в интервью Financial Times заявил, что он и его команда стояли за атаками на Эстонию в 2007-м. После этого Голоскокову запретили въезд в США и ЕС. В 2008-м Голоскоков попросил генпрокуратуру проверить доклад «Противодействие политической коррупции» Transparency International на предмет наличия в нем клеветы в адрес «Единой России». В 2011-м требовал привлечь Навального к ответственности за агитацию против ЕдРа и лишить его адвокатского статуса. В сентябре 2012 года нашист объявил вознаграждение за любую информацию о местонахождении остававшихся на свободе участниц Pussy Riot. Чем Голоскоков занимается сейчас, неизвестно. Последняя запись в его ЖЖ датирована 2014 годом. Не исключено, что сейчас Голоскоков получил грин-кард США, как это у нашистов принято.

Следующую масштабную кибероперацию, в которой обвиняют Россию, провели во время конфликта в Южной Осетии в 2008 году. 20 июля, еще до начала боевых действий, сайт президента Грузии оказался выведен из строя на сутки. 7 августа, когда российские войска направлялись в сторону Грузии, начались массовые атаки на сайты грузинского правительства и местных СМИ. В ходе атак приостановилась работа всех правительственных сайтов Грузии, помимо СМИ также атакованы были частные грузинские финансовые и коммерческие организации. Западные ресурсы называют этот эпизод особенно значимым потому, что во время конфликта в Южной Осетии кибероперации впервые использовались для поддержки военной операции, одновременно проходившей в офлайне. Тем не менее непосредственная причастность российского правительства к кибератакам на Грузию в 2008-м до сих пор не доказана. Некоторые эксперты заявляли, что Грузия понесла относительно малый ущерб от этих атак, и что проводи их правительство РФ, ущерб был бы гораздо больше. Американские специалисты, занимавшиеся расследованием грузинского эпизода, установили, что почерк атаковавших схож с тем, как обычно действует так называемая «Russian Business Network» (RBN). Речь об организованной группе киберпреступников из Санкт-Петербурга, которая специализируется на краже личных данных, а также занимается распространением нелегального контента, например, детского порно. Однако действительно ли RBN причастна и, если так, действовала по приказу российского правительства или из личных побуждений, неясно.

В январе 2009 года атакованы два основных киргизских интернет-провайдера, в итоге приостановлена работа 80% пропускных полос страны. В атаках снова обвиняли Россию, однако доказать причастность правительства РФ снова не удалось. В качестве возможных мотивов выдвигались версии: усложнить жизнь антироссийски настроенной киргизской оппозиции, которая координировалась преимущественно через интернет, или надавить на киргизское правительство и заставить отказаться от американской военной базы около Бишкека. Так или иначе, впоследствии киргизы отказались от размещения военной базы и получили 2 миллиарда долларов от Кремля.

Эмблема Киберберкута

Если верить западным источникам, сейчас Россия активнее всего воюет на украинском киберфронте. С начала 2014 года Украина подверглась тысячам кибератак, в которых подозревают РФ, однако доказать причастность российского правительства снова ни разу не удалось. В действиях против компьютерных систем правительственных органов Украины неоднократно обвиняли «Киберберкут» — хакерскую организацию, созданную после формального расформирования украинского «Беркута». «Киберберкут», в частности, ответственен за атаки на украинский ЦИК в мае 2014 года, за несколько дней до президентских выборов. Тогда СБУ даже арестовало несколько кибервоинов из этого подразделения. Также «Киберберкут» обвиняют в атаках на сайты НАТО и частных военных корпораций США, в блокировке сайтов МВД Украины и прокуратуры. Кроме того, киберберуктовцы неоднократно публиковали переписки высокопоставленных украинских чиновников и бизнесменов. Среди жертв олигарх Коломойский, Арсен Аваков и депутаты партий «Батькивщина» и «Удар». Хотя «Киберберкут» связывают с российским правительством, сами беркутовцы обвинения отрицают и заявляют, что помогают «Украине сохранить независимость от военной агрессии Запада, готового защитить правительство неофашистов», а в качестве цели провозглашают борьбу с украинским национализмом и произволом новой украинской власти.

В декабре 2015 года проведена первая в истории успешная атака на энергетическую систему. Под ударом оказались украинские энергетические компании, в результате атаки в Украине без электричества остались 200 тысяч человек. Считается, что за атаками стоят российские хакеры, которых также связывают с операцией по кибершпионажу, получившей название Sandworm. В октябре 2014 года аналитикам из компании iSight удалось найти более или менее устойчивую связь между рядом кибератак против американских и европейских правительственных органов в период с 2009 по 2014 год. Считается, что хакеры, проводившие атаки, следили за западными и украинскими чиновниками, пользуясь уязвимостями нулевого дня в Windows Vista и других версиях ОС. В iSight выяснили, что в коде вредоносного ПО, которым хактивисты заражали компьютеры, встречаются одинаковые отсылки к книге «Дюна»: «Кто бы ни писал этот код, он однозначно большой фанат «Дюны», — заявили эксперты. И опять — даже если за атакой на энергосистему Украины в декабре 2015-го и слежкой за чиновниками в период с 2009 по 2014 год стоит одна и та же группа хакеров, их связь с российским правительством не установлена.

На истории с российскими кибератаками и электронными письмами штаба американских демократов мы подробно останавливаться не будем — о ней слышали даже те, кто далек от темы киберконфликтов. Главное, что объединяет все атаки, в которых подозревают РФ, включая эту, — участие российского правительства и его связь с проводившими атаки хакерскими группами доказать не удавалось ни разу. Единственное исключение — случай с Эстонией и разговорчивым нашистом Голоскоковым.

США: войны, о которых нам разрешили узнать

В 1998 году американские чиновники узнали, что в течение двух лет компьютерные системы Пентагона, НАСА и частных исследовательских университетов неоднократно подвергались взлому. Атаки получились кодовое название Moonlight Maze («лабиринт лунного света»). За те два года, что атаки оставались незамеченными, из американских компьютеров украдены тысячи стратегически важных документов, включая карты, где указано расположение американских военных объектов и проекты оборудования, состоявшего на вооружении у вооруженных сил США. Министерству обороны удалось отследить источник атак до территории бывшего СССР, главным подозреваемым, естественно, стала Россия. Однако, как и в случаях с другими кибератаками, в которых обвиняют российское правительство, доказательства найти не удалось. Российские власти отрицали все. Moonlight Maze считается первой масштабной операцией в сфере кибершпионажа, которая хорошо координировалась и имела большой бюджет. Хакеры, участвовавшие в атаке, оставляли бэкдоры во взломанных системах, что позволяло вламываться в них неоднократно. О хорошей подготовке участников операции говорит и практически отсутствие следов в течение нескольких лет. Moonlight Maze заставил американских чиновников обратить более пристальное внимание на киберугрозы и уязвимости американских компьютерных систем и инфосферы. Операция привела к значительным изменениям в подходе американцев к проблеме кибербезопасности. В мае 1998 года принята президентская директива номер 63, устанавливавшая ответственных за защиту американской инфраструктуры во всех сферах. В том же году организовано Объединенное подразделение по защите компьютерных сетей, которое стало централизованно координировать защиту США от кибератак. Сегодня американцев защищает созданное в 2009 году в рамках АНБ Кибернетическое командование США. Официально Кибернетическое командование «планирует, координирует, интегрирует, синхронизирует и проводит действия для управления операциями и защитой тех или иных информационных сетей департамента обороны; готовит и проводит полномасштабные операции в киберпространстве, чтобы обеспечить США и союзникам свободу действий в киберпространстве и ограничить свободу действий противников США». Кибернетическое командование США состоит из подразделений американской армии, флота и ВВС. В РФ аналогичные функции осуществляет Центр информационной безопасности (ЦИБ) ФСБ, созданный на базе Управления компьютерной и информационной безопасности (УКИБ) департамента контрразведки ФСБ. В состав центра входят управление информационных технологий (экспертное) и оперативные управления. Также в рамках МВД России существует управление «К», которое борется с киберпреступлениями внутри страны.

Самая известная кибероперация, вероятно, проведенная американскими хакерами (причастность США официально не доказана) — «Олимпийские игры». В 2006 году во время второго срока Джорджа Буша-младшего генерал Джеймс Картрайт представил президенту компьютерную программу, которая, по словам генерала, могла бы выступить в качестве американского наступательного кибероружия. По данным СМИ, она проводилась совместно с подразделением 8200 радиоэлектронной разведки Израиля. Целью операции стал доступ к иранским промышленным контроллерам в Нетензе, компьютерная программа должна была быть внедрена в компьютеры, управлявшие иранскими ядерными центрифугами. Участие Израиля было необходимо американцам, так как израильская разведка обладала обширными данными об иранской инфраструктуре в Нетензе. По информации New York Times, в итоге военные двух стран совместно разработали вирус, который вошел в историю как Stuxnet. Израильтяне провели испытания вируса в своем городе Димоне, предположительно это произошло в 2009 году. Впоследствии вирусом заразили ядерную систему Ирана, что привело к остановке 1000 из 5000 ядерных центрифуг и отбросило ядерную программу страны на 2 года назад. Компьютерный червь Stuxnet поражал компьютеры под управлением Windows при помощи трех ранее известных уязвимостей системы и одной уязвимости нулевого дня. Объем исходного кода вируса составляет порядка 500 КБ на ассемблере, С и С++. Stuxnet на тот момент был самым объемным вирусом и первым, который физически разрушал инфраструктуру. Вирус обнаружил в 2010 году Сергей Уласень, специалист по компьютерной безопасности из белорусской компании «ВирусБлокАда». По информации Washington Post, частью операции «Олимпийские игры» стало создание вируса Flame. Он действует как минимум с 2010 года, объем исходного кода заметно превосходит Stuxnet и составляет 20 МБ. Flame заражает компьютеры под управлением Windows и может собирать файлы данных, удалённо менять параметры компьютера, записывать звук, делать скриншоты и подключаться к чатам. Больше всего от Flame пострадали компьютерные системы в Израиле, Судане, Сирии, Ливии, Саудовской Аравии и Египте. Создатель вышедшего в 2016 году документального фильма Zero Days Алекс Гибни утверждает, что Stuxnet и операция «Олимпийские игры» — лишь малая часть куда более масштабной киберкампании США против Ирана, которую в фильме называют Nitro Zeus.

Главное, что отличает кибероперации, проводимые США, — о них почти ничего не известно. Мир узнает о них только в случаях, когда инсайдеры вроде генерала Картрайта или Эдварда Сноудена по каким-то причинам проговариваются. В случае с РФ также нет никаких доказательств ее причастности к тем или иным кибератакам, однако их гораздо проще связать с российскими властями на базе текущей геополитической обстановки. У США же гораздо более широкий фронт киберопераций. Геополитические интересы США куда более стабильны, поэтому они могут позволить себе годами готовить операции против своих заклятых врагов. Хакеры, с которыми связывают Россию, вынуждены действовать почти молниеносно, в соответствии с быстро меняющейся геополитической повесткой РФ — за несколько дней сорганизоваться и атаковать Эстонию, быстро собрать силы для атаки Украины, провести мгновенную операцию против Грузии во время эскалации конфликта. Поскольку устойчивых геополитических интересов у России почти нет, у якобы связанных с ней кибервоинов нет и времени на подготовку и проведение масштабных операций, готовиться к которым надо годами, и все ограничивается относительно простыми взломами компьютерных систем и сайтов.

Китай: история красных хакеров

КНР подключилась ко Всемирной паутине в 1994 году. Сегодня китайские хакеры — одни из самых известных в мире. Но в первые годы после подключения Китая к интернету культура хактивизма развивалась в стране крайне медленно. В 1997 году в стране действовала по сути одна крупная хакерская группировка, «Зеленая армия» (название военного отряда времен династии Цинь) или «Академия Вампоа» (еще и престижная военная академия, которую в 1920-х годах создали китайские националисты). Тогда в группировке насчитывалось порядка 3000 членов, которые действовали в основном из Пекина и Шанхая. Руководителем «Зеленой армии» считался хакер под псевдонимом Goodwill.

Ситуация с развитием хактивизма в КНР резко изменилась в 1998 году. Во-первых, в руки китайских хакеров попал исходный код троянской программы удаленного администрирования Back Orifice, написанной американской группой Dead Cow Cult («Культ дохлой коровы»). Это позволило китайцам значительно продвинуться в области написания вредоносных программ. Во-вторых, в 1998 году в Индонезии начались беспорядки и китайские погромы, которые стали триггером развития хакерской культуры в Китае. В 1998 году Индонезия переживала финансовый кризис, граждане страны стали обвинять в бешеных темпах роста инфляции официальных лиц китайского происхождения. В результате последние становились жертвами нападок индонезийцев: китайцев грабили, насиловали и даже убивали. Эта агрессия стала толчком к активному развитию хакерского движения в Китае: новости из Индонезии достаточно быстро распространились в китайском интернет-пространстве, прежде разрозненные хакеры стали активно обсуждать их в чатах, там же принимали решения об организации координированных кибератак на Индонезию. Сначала китайские хакеры атаковали почтовые сервера индонезийского правительства, затем удалось взломать ряд индонезийских сайтов, где оставлялись сообщения вроде: «Ваш сайт взломан группой китайских хакеров. Индонезийские подонки, вас ждет расплата за ваши зверства, прекратите убивать китайцев!» По всей видимости, в этот же период, после индонезийских беспорядков, сложился так называемый «Союз красных хакеров» — одна из самых заметных хакерских групп в мировой истории. Тогда же появился термин «красный хакер» (кит. 红客, hóngkè, дословно — «красный гость», по аналогии со словом 黑客, hēikè, — «черный гость», которое используется в качестве китайской транслитерации слова хакер). Красные хакеры — патриотически настроенные гражданские (!) китайские хактивисты, которые устраивают атаки на врагов КНР, при этом не работая на китайское правительство.

Следующие масштабные атаки китайские хакеры провели в 1999 году. На сей раз жертвами стали тайванцы. Тогдашний глава Тайваня Ли Дэнхуэй активно продвигал идею о двух государствах (коротко говоря, о полной независимости Тайваня от КНР), противоречащую китайской политике единого Китая. 7 августа 1999 года китайские хакеры взломали 10 тайваньских правительственных веб-сайтов и оставили сообщения вроде: «В мире есть только один Китай, и миру нужен только один Китай». Хакеры также атаковали другие государственные и образовательные сайты и взломали примерно 160 тайваньских компьютерных систем. Позже эти события стали называть первой китайско-тайваньской кибервойной. Ранее китайские хакеры в основном атаковали почтовые сервера и проводили DDoS-атаки. В ходе атак на Тайвань в 1999 году они впервые использовали разработанные ими вредоносные программы.

В последующие годы красные хакеры продолжали атаковать иностранные правительства и организации. В 1999 году во время американских бомбардировок Югославии ВВС США якобы случайно скинули бомбу на китайское посольство. После этого китайцы устроили масштабные атаки на американские сайты. В 2000 году японские официальные лица усомнились в достоверности исторических сведений Нанкинской резне. Китайские хакеры массово атаковали японские веб-страницы. В 2001 году американский самолет-разведчик столкнулся с китайским истребителем, в результате началась первая американо-китайская кибервойна: американские и китайские хакеры атаковали друг друга. Перечислять атаки китайцев можно бесконечно. Ниже будут упомянуты самые заметные из них. К хакерам в КНР относятся с благоговением. По результатам проведенного в 2007 году Шанхайской академией социальных наук опроса выяснилось, что 43% учащихся младших классов обожают (цитата дословная) хакеров, а 33% мечтают в будущем стать хакерами. Главное, что отличает китайских хакеров, осуществляющих атаки на международном уровне во имя Китая, — независимость большинства из них от государства.

Одно из наиболее известных объединений независимых патриотически настроенных китайских хакеров — Honker Union («Союз красных хакеров») — образовано в начале нулевых. Хотя некоторые исследователи и журналисты указывают на связь между Союзом и правительством КНР, никаких достоверных подтверждений того, что хонкеры работают на правительство, нет. В манифесте на сайте Союза сказано, что защита интересов родины для красных хакеров превыше всего. Активисты Союза, как правило, действуют сообразно с интересами Коммунистической партии Китая. Они неоднократно атаковали американские сайты и оставляли там пропагандистские сообщения. К примеру, во время начала иракской кампании красные хакеры писали на взломанных страницах: «США — нацисты, Буш — убийца. Победим американский империализм! Атака осуществлена Redfreedom из Китайского союза красных хакеров». Именно красные хакеры атаковали сайты США после бомбардировок китайского посольства в Югославии, участвовали в первой американо-китайской кибервойне и атаковали тайваньские и японские веб-ресурсы в начале нулевых. Основную ставку красные хакеры делают на молодежь — в 2008 году, по заявлениям самих хакеров, 65% членов группировки составляли студенты, лидеру группы Lion’у на тот момент был всего 21 год. Сегодня в Союзе состоит порядка 50 тысяч человек. Отметим, что слово honker используется для обозначения всех патриотически настроенных хакеров, а не только членов Союза.

В начале нулевых другой заметной китайской хакерской группировкой стал China Eagle Union («Союз китайский орел»). Объединение создано в 2000 году, его возглавил Ван Тао, которого тогда называли королем китайских хакеров. Группа просуществовала с 2000 по 2006 год, в ней насчитывалось порядка 400 человек. За 6 лет хакеры под руководством Ван Тао неоднократно взламывали американские правительственные сервера и системы японских частных компаний. Действия «Китайского орла» всегда соответствовали китайской внешнеполитической повестке, но сам Ван Тао до сих пор отрицает какие-либо связи китайского правительства с его группой. По словам Ван Тао, «орлами» двигали националистические чувства и жажда самовыражения: «У каждого человека в нашей стране есть мечта. Эта мечта заключается в желании быть независимыми, обладать свободой слова и заставить других нас услышать». Сейчас Ван Тао руководит китайской компьютерной фирмой, которая в том числе консультирует китайские ведомства и компании по вопросам кибербезопасности.

Изображение группировки Javaphile на взломанном сайте

Еще одно объединение китайских хакеров, получившее известность в нулевых, — Javaphile. Группа создана в 2000 году хакерами под псевдонимами Coolswallow и blhuang. Основу группировки составляли студенты технического университета Shanghai Jiaotong. Лидеры группировки также входили в Союз красных хакеров, Javaphile проводила схожие с Союзом атаки, в частности, атаковала тайваньские и японские сайты и оставляла там пропагандистские сообщения: «Тайвань — неотделимая часть Китая! К черту тайваньское движение за независимость! К черту тайваньский национализм!». В 2008 году группировка распалась после того, как Coolswallow раскрыл свою личность. Лидером Javaphile оказался человек по имени Пен Ян. В 2008 году он опубликовал ряд научных статей о кибершпионаже, а потом стал консультантом по кибербезопасности китайского правительства.

В 2005 году народно-освободительная армия КНР проводила конкурс среди молодых хакеров. Победил Тань Дайлинь — студент технического факультета Сычуаньского университета. После конкурса Таня пригласили для участия в тренинге под руководством китайских военных. Он совершенствовал свои навыки вместе с другими талантливыми хакерами, тренируясь в течение месяца по 16 часов в день. В тот период он использовал псевдоним Wicked Rose. После окончания тренинга Тань выиграл еще один хакерский конкурс, а потом собрал команду хакеров из своих однокурсников и назвал ее Network Crack Program Hacker Group. В группе Таня состояло около 10 человек. Они получили широкую известность в 2006 году после того, как получили доступ к тысячам правительственных документов США, воспользовавшись найденной ими уязвимостью нулевого дня (так называют уязвимости, о которых ранее не было известно) в коде программ пакета Microsoft Office. В последующие несколько лет Тань и коллеги при финансовой поддержке неизвестного спонсора провели целый ряд заметных кибератак на американские и японские компьютерные системы. Несмотря на то, что Тань в целом действовал в интересах китайского правительства, в итоге он оказался за решеткой в 2009 году — другая группа китайских хакеров, которую он, по всей видимости, пытался шантажировать, сдала его властям.

Помимо добровольческих хакерских объединений, действующих в интересах компартии, в КНР есть киберподразделения, являющиеся частью вооруженных сил Китая. Правительство КНР официально признало их существование в 2015 году, хотя и не раскрыло никаких деталей. Самое известное — подразделение 61398. Западные компании, занимающиеся кибербезопасностью, и Минюст США обвиняют членов 61398 в проведении масштабных кибератак как минимум начиная с 2006 года. В 2014 году Минюст США выдвинул обвинения против 5 китайских офицеров по подозрению в промышленном кибершпионаже. Всех пятерых связывают с подразделением 61398. Также эту группу подозревают в проведении так называемой операции Shady RA — серии атак на правительственные и частные компьютерные системы по всему миру с 2006 по 2011 год. Под удар попали системы ООН, Международного олимпийского комитета и правительственные системы США, Канады, Южной Кореи и Тайваня. Еще одна масштабная операция, в причастности к которой подозревают подразделение 61398, — операция «Аврора» — серия атак на Google, Adobe Systems, YahooSymantec, Morgan Stanley и другие западные компании, проведенная во второй половине 2009 года. О ней стало известно из записи в блоге Google, опубликованной в январе 2010 года. Google пообещал в ответ на атаки разорвать договоренности с правительством КНР и перестать фильтровать результаты пользовательских запросов в Китае, а в случае, если это невозможно, закрыть китайские филиалы и уйти с китайского рынка. В марте того же года Google запретили в КНР. По словам представителей компании, в ходе операции «Аврора» китайским хакерам удалось выкрасть у Google часть интеллектуальной собственности. Также известно, что китайцы взламывали почтовые аккаунты китайских диссидентов, в том числе активиста Ай Вэйвэя, и копировали их содержимое. Источник атак удалось связать с подразделением 61398, но китайское правительство официально отрицает свою причастность.

В 2015 году в результате хакерской атаки украдены личные данные 21 миллиона американских госслужащих. Главные подозреваемые — китайские хакеры. В июле 2016 года стало известно о взломах десятков компьютеров Федеральной корпорации по страхованию вкладов США, осуществленных, опять же, китайцами. Тем не менее сейчас КНР, по всей видимости, все меньше занимается атаками на американские системы и все больше фокусируется на азиатских соседях. В сентябре 2015 года во время визита китайского лидера Си Цзиньпина в США Си и Обама подписали соглашение, в котором обязались не заниматься кибершпионажем в отношении друг друга и не поддерживать подобные действия. По словам американских специалистов, с момента подписания соглашения количество атак на американские сайты и системы заметно сократилось. КНР сосредоточилась на Тайване и Гонконге, которых не хочет выпускать из сферы своего влияния. После победы на выборах в Тайване Демократической партии, настроенной к Пекину, мягко говоря, прохладно, в январе 2016 года сайт партии атаковали и заменили фейковой страницей, которая позволяла собирать информацию о посетителях сайта. В Тайване считают, что за атакой стоит правительство КНР. Перед выборами в заксобрание Гонконга под удар попали системы двух правительственных организаций автономного округа. В этом году Гонконгу предстоят выборы главы автономного округа. Вполне вероятно, что компьютеры и вебсайты неугодных Пекину кандидатов и организаций снова пострадают.

Будущее кибератак: «интернет вещей»

Вполне вероятно, что будущее кибератак за «интернетом вещей». Возможно, через 10 лет за вами сможет следить даже холодильник или кофемолка, они же будут непосредственными участниками массовых кибератак на ваши любимые сайты. Подобное произошло в октябре 2016 года во время атаки на компанию Dyn.

Утром 21 октября 2016 года жители восточного побережья США испытывали проблемы с доступом ко множеству популярных интернет-сайтов — от Твиттера до сайта New York Times. Причиной оказалась мощная DDoS атака на занимающуюся интернет-инфраструктурой компанию Dyn.

Обрушившие сервера Dyn хакеры создали ботнет — сеть из некоторого числа устройств, над которыми хакеры получили контроль и использовали в ходе атаки — для проведения DDoS атаки. Как правило, ботнеты создаются из компьютеров. Хакеры заражают определенное число компьютеров и потом управляют некоторыми их функциями, в частности, заставляют подключенные к сети компьютеры посылать запросы на тот или иной сервер. Если запросов в один момент послано слишком много, сервер испытывает перегрузку и перестает на них отвечать, в этом заключается суть DDoS атаки. В данной атаке задействовали ботнет, состоявший не из компьютеров, а из камер наружного наблюдения и других мелких устройств, подключенных к глобальной сети. В этом основное отличие пятничного обрушения серверов Dyn от аналогичных атак. Получить доступ к камерам злоумышленникам оказалось довольно просто — они запустили алгоритм, легко отгадывавший заводские пароли камер (дело в том, что они довольно стандартны — от 12345 до password) и заразили их вредоносной программой, позволяющей контролировать устройства. Учитывая, что все больше и больше простых устройств подключаются к глобальной сети и становятся частью «интернета вещей», подобные атаки в будущем могут происходить все чаще.

Dyn Inc. — расположенная в Манчестере (Нью-Гэмпшир) компания, предоставляющая сетевые услуги. Это и сетевой мониторинг, и регистрация динамических доменов, и перенаправление URL. В целом компания играет большую роль в глобальной интернет-инфраструктуре. Поэтому вскоре после обрушения серверов компании в пятницу жители восточного побережья США — были затронуты сервера, ответственные за данный сегмент интернета, — начали испытывать серьезные трудности с доступом к популярным веб-сервисам.

Кто стоит за DDoS-атакой на Dyn? Неизвестно. Это может быть анонимная группа хакеров или централизованная атака, заказанная каким-либо правительством или компанией. На выяснение обстоятельств могут уйти недели, и не факт, что виновных найдут. Еще вопрос — кто должен защищать пользователей от подобных атак? Ответа нет, как нет и централизованного органа, ответственного за работу и безопасность глобальной сети. Есть организации, которые занимаются кибербезопасностью государственных сетей (в России — Управление информационной безопасности ФСБ) или мониторингом киберпреступлений (например, управление «К» МВД РФ), однако они не обеспечивают защиту частных компаний, таких как Dyn Inc. При этом от безопасности серверов подобных компаний зависит безопасность глобальной сети в целом. Но каждая корпорация несет ответственность только за свою небольшую часть Интернета, что усложняет обеспечение защиты сети, но делает невозможным уничтожение всех интернет-серверов сразу — для этого злоумышленникам нужно одновременно атаковать огромное количество разных государственных и частных компаний со всех направлений.

Вероятнее всего, в будущем количество атак с участием незамысловатых подключенных к сети девайсов сильно увеличится. Подобные устройства, которые становятся частью «интернета вещей», как правило недорого стоят и слабо защищены — до сих пор никто толком не заботился об их безопасности. Сегодня таких девайсов в мире около 15 миллиардов, а к 2020 году будет 20, а то и 200 миллиардов. В этом кроется огромный потенциал для злоумышленников — достаточно подключиться к паре миллионов почти незащищенных устройств, чтобы проблемы с интернетом испытали миллионы жителей восточного побережья США. Чем больше таких устройств, тем к большему количеству смогут подключаться хакеры, и тем больше возможностей для атаки на сервера интернет-компаний и даже оборонные системы государств.

Бонус-трек: интерактивная карта текущих хакерских атак по всему миру.