Внедрение. Саботаж. Хаос. Долгие годы четырёхзвёздный генерал Александр Кит создавал секретную армию, способную к проведению разрушительных кибератак. Теперь она готова открыть врата в ад.

Внутри Форт-Мида, Мэрилэнд, слышен шум совершенно секретного города. Десятки тысяч людей перемещаются между пятьюдесятью строениями — в городе есть своё почтовое отделение, пожарная часть и полиция. Словно бы созданный Кафкой, он находится среди леса, окружен заборами под напряжением и тяжеловооружённой охраной, защищён противотанковыми барьерами, находится под наблюдением чувствительных датчиков движения и вращающихся камер.

Для того, чтобы помешать любым демаскирующим электромагнитным сигналам попасть наружу, внутренние стены зданий покрыты защитным медным покрытием, а в односторонние окна вмонтирована частая медная сетка.

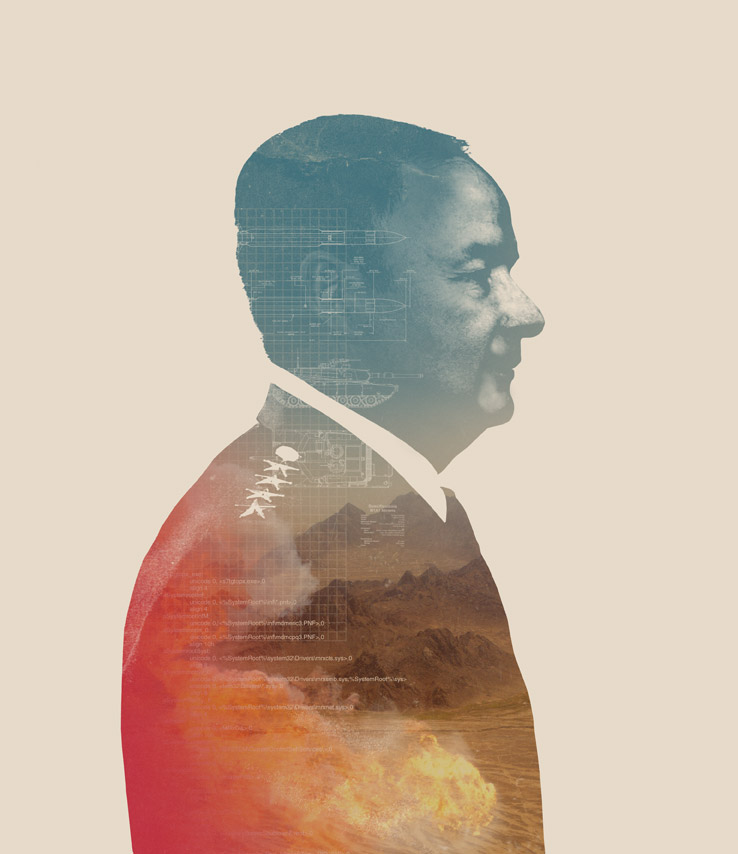

Это владения генерала Кита Александера, человека, которого узнают немногие даже в Вашингтоне. Никто до него в американской сфере разведки и близко не приближался к его уровню власти, масштабу и сроку правления, или к глубинам его тайн. Власть четырёхзвёздного генерала сухопутных войск простирается над тремя владениями: он является директором крупнейшей в мире разведывательной службы, Агентства национальной безопасности; главой Центральной службы безопасности; и командиром американского Киберкомандования. Поэтому у него есть секретные войска, управляющие 10-ым флотом ВМС США, 24-ой воздушной армией ВВС США и 2-ой армией США.

Александер заведует государственной деятельностью в сфере кибервойн, империей, созданной им за прошлые восемь лет с помощью настойчивых напоминаний, что присущая США уязвимость к цифровым атакам требует от него сосредоточения всё большей и большей власти над информацией, проносящейся по земному шару. В его речах угроза настолько невероятно умопомрачительна, что у государства практически иного выбора, кроме как поместить весь гражданский интернет под свою защиту, что потребует пропускания твитов и сообщений электронной почты через фильтр, и поместит аварийный выключатель прямо под указательный палец государства. «Мы наблюдаем растущий уровень активности в сетях», сказал он на недавней конференции по безопасности в Канаде. «Я уверен, что эта активность перейдёт грань, за которой частный сектор не сможет с ней справиться, и правительству придётся вмешаться.»

В рамках тщательно контролируемых связей с общественностью АНБ сфокусировало внимание на угрозе кибератаки против Соединённых Штатов — уязвимостям критически важной инфраструктуры, таких как электростанции и системы водоснабжения, восприимчивости военного командования и управляющей структуры, зависимости экономики от бесперебойной работы Интернета. Защита от этих угроз является первостепенной задачей, о чём АНБ трубит во все трубы на слушаниях в Конгрессе и настойчиво обсуждает на конференциях по безопасности.

Но в этой риторике есть аспект, о котором редко упоминают: военные годами разрабатывали наступательный потенциал, дав ему возможность не только для защиты Соединённых Штатов, но и для нападения на своих врагов. Используя так называемые киберкинетические атаки, Александер и его армии теперь обладают возможностью физического уничтожения вражеского оборудования и инфраструктуры, и потенциально — даже убийства. Александер — который отказался от интервью для этой статьи — предположил, что такое кибероружие жизненно важно для ведения войны в 21-м веке, точно так же, как ядерное оружие было в 20-м.

Он и его кибервоины уже провели свою первую атаку. Кибероружие, ставшее известным под именем Stuxnet, было разработано и построено АНБ совместно с ЦРУ и израильской разведкой в середине двухтысячных. Как первый известный образец вредоносного ПО, предназначенный для уничтожения физического оборудования, Stuxnet был направлен на иранский ядерный объект в Нетензе. Скрытно получив контроль над системой управления производственным процессом, известной как Scada (supervisory control and data acquisition, диспетчерское управление и сбор данных), «червь» был способен нанести ущерб тысячам центрифуг, используемым для обогащения урана.

Успех этой диверсии стал очевиден лишь в июне 2010 года, когда вредоносное ПО распространилось на компьютеры вне объекта. Оно было замечено независимыми исследователями в сфере безопасности, установившими явные признаки того, что червь был результатом тысяч часов работы профессиональных разработчиков. Несмотря на то, что заголовки по всему миру кричали об этом, власти в Вашингтоне так и не признали, что за атакой стояли США. Так было до 2012 года, когда анонимные источники в администрации Обамы взяли ответственность за атаку в интервью для The New York Times.

Но Stuxnet был лишь началом. Агенство Александера взяло на службу тысячи экспертов, хакеров и учёных-инженеров, чтобы расширить потенциал наступательных действий Соединённых Штатов в цифровой сфере. Пентагон запросил 4,7 миллиарда долларов для «действий в киберпространстве», несмотря на то, что бюджет ЦРУ и других разведывательных агентств мог снизиться до 4,4 миллиардов. Это вольет миллионы в подрядчиков, занимающихся киберзащитой. И поможет планированию новых атак.

Внутри правительства к генералу относятся со смешанными чувствами уважения и страха, почти так же, как к Эдварду Гуверу, другой фигуре из сферы безопасности, чьё правление прошло через не один президентский срок. «Мы шутливо называли его императором Александром — с долей шутки, так как что Кит захочет, то Кит и получает», сказал один бывший ведущий специалист из АНБ, согласившийся на разговор на условиях анонимности. «Мы испытывали чувство благоговейного ужаса от того, что он мог получить от Конгресса, от Белого дома, за чей угодно чужой счёт».

61-летний Александер сказал, что он планирует выйти в отставку в 2014 году; когда он уйдёт, он оставит за собой богатое наследство — место с далеко идущими полномочиями и, потенциально, мощью Стрейнджлава, в то время, как различия между кибероружием и обычным оружием начинают размываться. В недавнем отчёте Пентагона это было отмечено в очень жёсткой форме. В отчете приводятся рекомендованные средства, сдерживающие кибератаку на США. Среди вариантов — запуск ядерного оружия.

Он может быть генерал-полковником, но внешне Александер напоминает скорее заведующего библиотекой, чем Джорджа Паттона. Его лицо анемично, его губы сжаты в бесстрастную горизонтальную линию. Наполовину облысевший, с волосами цвета крепкого чая, поседевшими на коротко стриженных висках, скорее ботаник, нежели мачо-солдат. В своё время он носил большие очки без оправы, казалось, поглощавшие его глаза. У некоторых военных есть насмешливая кличка для него — Александр Гик (игра слов: Alexander the Great / Alexander the Geek — прим. переводчика)

Александер родился в 1951 году, был третьим из пятерых детей и вырос в маленьком сельском районе штата Нью-Йорк, в деревне Ононданга Хилл, в пригороде Сиракуз. Он разносил бумаги в редакции Syracuse Post-Standart и тренировался на дорожках Westhill High School, пока его отец, отставной морской пехотинец, принимал участие в местной политической жизни республиканцев. Это был 1970 год, Ричард Никсон был президентом, и большая часть страны начинала воспринимать войну во Вьетнаме как катастрофу. Но Александер был принят в Вест-Поинт, и присоединился к выпуску, в котором было два других будущих четырёхзвёздных генерала, Дэвид Петрауэс и Мартин Дэмпси. Александер так и не получил своего шанса отслужить во Вьетнаме. К моменту, когда он сошёл с автобуса в Вест-Пойнте, наземный этап войны начал, наконец, сходить на нет.

В апреле 1974, незадолго до выпуска, он женился на своей одногруппнице Деборе Лин Дуглас, выросшей в Ононданга Хилл, через два дома от него. Война во Вьетнаме была окончена, но Холодная война всё ещё кипела, и Александер посвятил свою карьеру уединённому, утончённому миру радиоэлектронной разведки, кочуя от одной секретной базы АНБ к другой, в основном в США и Германии. Он показал себя квалифицированным администратором, выполняя поставленные задачи и приспосабливаясь к меняющемуся высокотехнологичному окружению. Попутно он получил учёные степени в сферах радиоразведки, физики, стратегии национальной безопасности и административного управления. В результате, он быстро продвигался по служебной лестнице в армейской разведке, где экспертные знания в продвинутых технологиях поощрялись.

В 2001 году Александер был однозвёздным генералом, возглавлявшим командование разведки и безопасности сухопутных войск, военную международную сеть из 10 700 шпионов и операторов перехвата информации. В марте этого года он сказал газете из своего родного города, Сиракуз, что его работа заключалась в поиске угроз стране. «Мы обязаны опережать нашего противника», сказал Александер. «Это партия в шахматы, и вам не захочется её проиграть». Но через шесть месяцев Александер и остальная часть американской разведки потерпела разрушительное поражение, нанесённое неожиданными атаками 11 сентября. После атаки он приказал своей армии операторов перехвата начать незаконный мониторинг телефонных звонков и почтовых сообщений американских граждан, не имевших никакого отношения к террористам, включая интимные разговоры между журналистами и их супругами. Позже Конгресс задним числом предоставил неприкосновенность компаниям связи, помогавшим правительству.

В 2003 году Александер, фаворит министра обороны Дональда Рамсфелда, был назначен заместителем начальника штаба разведывательного управления армии, на наивысшую должность в разведке. Среди подразделений под его руководством были оперативные команды военной разведки, вовлечённые в нарушение человеческих прав в багдадской тюрьме Абу-Грейб. Два года спустя Рамсфелд назначил Александера — теперь генерала с тремя звёздами — главой АНБ, где он наблюдал за нелегальной, не требующей ордеров, программой прослушки, вводя в заблуждение членов комитета Палаты по разведке. В письме к Александеру, опубликованному публично вскоре после того, как The New York Times рассказал о программе, представитель США Раш Холт, член комитета, сердито отчитал его за то, что он не был откровенен о прослушке: «Ваши ответы выставляют Конгресс на посмешище».

Александер также показал себя фанатиком в отношении к секретности. В 2006 году старший сотрудник агентства Томас Дрейк якобы предоставил The Baltimore Sun информацию о том, что публично обсуждаемая программа, известная как Trailblazer, вышла из бюджета на миллионы долларов и отстаёт от графика разработки. В ответ федеральные обвинители предъявили Дрейку обвинения в 10 тяжких преступлениях, включая хранение секретной документации и дачу ложных показаний. Он мог провести 35 лет в тюрьме — несмотря на тот факт, что вся информация, якобы разглашённая Дрейком, не только была рассекреченна и уже являлась открытой на тот момент, но и вообще была рассекречена самим АНБ и сотрудниками Пентагона. (Как давний хроникёр АНБ, я являлся консультантом стороны защиты Дрейка. Расследование длилось четыре года, после чего Дрейк не получил ни реального срока, ни штрафа. Судья, Ричард Д. Беннет, подверг обвинителя и сотрудников АНБ резкой критике за умышленное затягивание процесса. «Я считаю это бессовестным. Бессовестным.», сказал он во время слушания в 2011 году. «Этот человек прошёл через четыре года ада. Это было неправильно. Это очень дурно пахнет.»)

Но пока власти старались упечь Дрейка в тюрьму, появилось намного более серьёзная угроза. Stuxnet, кибеоружие, использованное для атаки иранского оборудования в Иране, должно было быть неотслеживаемым, не оставляющим обратного адреса, который могли бы отследить иранцы. Цитируя анонимные источники из администрации Обамы, The New York Times сообщил, что вредоносное ПО начало воспроизводиться и мигрировать на компьютеры других государств. Следовательно, Сотрудники правоохранительных органов, занимающиеся кибербезопасностью, смогли обнаружить и проанализировать его. К лету 2010 года некоторые стали показывать пальцем на Соединённые Штаты.

Нетенз — это небольшой, пыльный городок, расположенный в центральном Иране, известный своими наливными грушами и мавзолеем суфийского шейха Абдуссамада Исфахани 13 века. Завод Нетенз по обогащению ядерного сырья является убежищем особого типа. Его большая часть спрятана в тени гор Каркаса, находится глубоко под землей и окружена бетонными стенами толщиной в 8 футов (~2,5 метра ) с дополнительным слоем бетона для пущей безопасности. Его выпуклая бетонная крыша находится под слоем более чем 70 футов (~22 метров) плотно спресованной земли. Внутри защищённой от бомбардировки постройки находятся залы размером с футбольное поле, способные вместить тысячи высоких узких центрифуг. Машины связаны в длинные каскады, выглядящие, как вульгарная декорация с дискотеки 70-ых.

Для корректной работы центрифуг требуются мощные, лёгкие, хорошо отбалансированные роторы и подшипники для работы при большом числе оборотов. Раскрутите эти роторы слишком медленно, и молекулы критически важного урана-235 внутри перестанут разделяться; раскрутите их слишком быстро, и машины сами выведут себя из строя и могут даже взорваться. Эта функция является столь важной, что компьютеры, контролирующие движение роторов, изолированы от интернета так называемым шлюзом безопасности, не допускающим воздействия вирусов и иного вредоносного ПО.

Согласно The New York Times, в 2006 министерство обороны дало АНБ добро на начало деятельности по планированию атаки на эти центрифуги. Одним из первых шагов было построение карты компьютерной сети иранского ядерного завода. Группа хакеров, известных как «Отдел по особому доступу» (Tailored Access Operations), суперсекретная организация внутри АНБ, приняла вызов.

Они предприняли шаги по удалённому проникновению в коммуникационные системы и сети, краже паролей и информации в размерах, близких к терабайту. Согласно бывшему старшему сотруднику ЦРУ, занимавшемуся программой Stuxnet, команды «аналитиков уязвимостей» прочёсывали сотни компьютеров и серверов на предмет брешей в защите. Вооружившись этой разведывательной информацией, так называемые специалисты по сетевой разведке разработали программные имплантаты, названные «маяками», функционировавшие которых подобно разведывательным дронам, составляющие план сети и затем скрытно передававшие эту информацию обратно к АНБ. (Flame, сложный образец разведывательного вредоносного ПО, обнаруженный русскими киберэкспертами в прошлом году, скорее всего, был одним из таких «маяков»). Разведывательные дроны сработали блестяще. АНБ завладело возможностью получать информацию об иранских сетях, слушать и записывать разговоры через микрофоны компьютеров, и даже получить доступ к чьим угодно мобильным телефонам в радиусе действия Bluetooth взломанного компьютера.

Следующим шагом стало создание цифровой боеголовки, задача, которая легла на плечи отдела ЦРУ по борьбе с распространением информации (CIA Clandestine Service’s Counter-Proliferation Division). Согласно высокопоставленному служащему ЦРУ, большая часть этой задачи была отдана в государственные лаборатории, в частности, в национальную лабораторию Сандиа (Альбукерк, Нью-Йорк). Итак, к середине 2000-ых правительство разработало все основные технологии, необходимые для атаки. Но всё ещё оставалась нерешённой главная проблема: секретным агентствам необходимо было найти доступ к наиболее чувствительным и защищённым компьютерам Ирана, тем самым, что были защищены шлюзом безопасности. Для этого Александеру и его собратьям-шпионам была нужна внешняя помощь.

Тут история покрывается мраком. Одна из дорожек, возможно, ведёт к иранскому оптовому продавцу компьютеров и электроники Али Аштари, позже признавшемуся, что он был завербован Моссад, израильской службой разведки. (Израиль опровергнул это утверждение). Главными клиентами Аштари были офицеры по вопросу закупок для некоторых из наиболее важных иранских организаций, включая службы разведки и обогатительные фабрики. Если требовалось обновление парка компьютеров, или требовалась замена роутеров или маршрутизаторов, Аштари был тем, кто вам нужен, согласно отчётам из полуофициальных иранских новостных агентств и докладе о судебном процессе над Аштари, опубликованном некоммерческой организацией «Иранский вестник прав человека» (Iran Human Rights Voice).

У него был не только доступ к наиболее важным объектам в Иране, его компания стала снабженческой фирмой по приобретению электроники для министерств разведки, обороны и развития ядерных технологий. Это могло предоставить Моссаду невероятные возможности для размещения червей, бэкдоров и другого вредоносного ПО в оборудование целого ряда предприятий. Хотя иранцы никогда явно не признавали этого, то, что это могло стать одним из способов, которым Stuxnet просочился через шлюз безопасности, звучит достаточно правдоподобно.

Но затем Иран создал новое агентство по контрразведке, предназначенное для выявления шпионов, интересующихся ядерной программой. Аштари, скорее всего, был в их списке из-за участившихся визитов на различные секретные объекты. «Большая часть людей, которых мы теряем как источники — те, которых ловят, или казнят, или сажают в тюрьму — обычно берут на себя больше риска, чем они должны», говорит высокопоставленный сотрудник ЦРУ, занимающийся Stuxnet. В 2006 году, согласно «Иранскому вестнику прав человека», Аштари был без шума арестован в турфирме после возвращения из очередной поездки за границу.

В июне 2008 года его предали суду в 15-ом отделении революционного суда, где он сознался, признал себя виновным, выразил сожаление о своих действиях, и был приговорён к смерти. Утром 17 ноября на заднем дворе тегеранской тюрьмы Эвин шею Аштари обвила петля и кран поднял его дёргающееся тело высоко в воздух.

Аштари вполне мог быть одним из агентов, предоставившим Stuxnet возможность проникнуть сквозь шлюз. Но он не был единственным из предполагаемых израильских шпионов в Иране, и другие из них также могли помочь перемещению вредоносного ПО. «Обычно, — говорит анонимный сотрудник ЦРУ, — мы стараемся многократно дублировать варианты на тот случай, если наш парень попадётся.» Менее чем через две недели после казни Аштари, иранское правительство арестовало ещё трёх человек, обвиняя их в шпионаже в пользу Израиля. И 13 декабря 2008 года Али Акбар Сиада, другой поставщик электроники, был арестован, как шпион Моссада, согласно официальному агентству новостей Исламской республики. В отличие от Аштари, сказавшего, что он действовал в одиночку, Сиадат был обвинён в том, что он возглавлял шпионскую сеть, вербовавшую множество иранских агентов по всей стране. Но несмотря на активные меры по контрразведке, иранцы ещё в течение полутора лет не понимали, что кибероружие направлено на их ядерные центрифуги. Как только это произошло, ответные меры были лишь вопросом времени.

Как и следовало ожидать, в августе 2012 года разрушительный вирус был брошен в бой против Saudi Aramco, гигантской государственной энергетической компании из Саудовской Аравии. Вредоносное ПО заразило 30 000 компьютеров, удалило три четверти информации, хранящейся в компании, уничтожило всё, начиная от документов до таблиц, оставив на их местах изображение горящего американского флага, согласно The New York Times. Всего лишь несколько дней спустя, другая мощная кибератака обрушилась на RasGas, катарского газового гиганта. Затем серия DDoS-атак заставила уйти в оффлайн крупнейшие американские финансовые учреждения. Эксперты обвиняли в этом Иран, создавший своё собственное киберкомандование после атак, проведённых Соединёнными Штатами. Джеймс Клеппер, директор Национальной разведки США, впервые объявил киберугрозу главной опасностью для государства, сместив терроризм на второе место. В мае Команда реагирования на киберопасности в промышленных системах контроля (Industrial Control Systems Cyber Emergency Response Team) Министерства внутренней безопасности опубликовала неясное предупреждение о том, что американские энергетические компании и компании, занимающиеся обслуживанием инфраструктуры, должны быть готовы к кибератакам. Многократно подчёркивалось, что предупреждение было оглашено в ответ на иранскую пробную атаку на системы промышленного контроля. Иранский дипломат отрицал любую причастность.

Эта игра в кошки-мышки могла продолжаться долго. «Иначе быть не может», говорит Джеймс Левис, эксперт по кибербезопасности в Центре стратегических международных исследований (Center for Strategic and International Studies). «Главное в том, что киберответ сам по себе довольно бесполезен. И никто не хочет настоящей войны.» Согласно международному законодательству, Иран может обладать правом на самозащиту после нападения, использующего разрушительную кибератаку. Уильям Линн, заместитель министра обороны, излагая стратегию Пентагона по ведению кибернетических боевых действий, заявил о праве на привилегию самозащиты. «Соединённые Штаты сохраняют право», сказал он, «по законодательству, применяемому в ходе боевых действий, отреагировать на серьёзные кибератаки соразмерными и оправданными военными действиями, выбирая время и место по своему усмотрению». Леон Панетта , бывший руководитель ЦРУ, помогавший с запуском атаки Stuxnet, позже указал на иранское возмездие, как на тревожный вестник. «Общий результат такого рода атак мог стать кибернетическим Перл-Харбором», предупредил он в октябре 2012 года, незадолго до конца своей службы в качестве министра обороны, «атака могла причинить физические разрушения и привести к гибели людей». Если рассматривать Stuxnet как пилотную версию, то он доказал ещё и то, что одна успешная кибератака порождает другую. Для Александера это стало превосходным аргументом для расширения его империи.

В мае 2010 года, чуть более чем через год после того, как президент Обама приступил к исполнению обязанностей, и лишь за недели до того, как о Stuxnet стало известно общественности, в боевой состав войск была введена новая организация, призванная расширить власть США над всё более милитаризующимся интернетом: Кибернетическое командование США. Александер Кит, недавно произведённый в четырёхзвёздные генералы, был поставлен во главе. Силы под его командованием теперь были действительно внушительны — бессчётные тысячи шпионов АНБ, а также 14 000 поступающих на службу служащих Киберкомандования, включая силы флота, армии и войска ВВС. Помогать Александеру с организацией и доминировать на новом поле должны были его приятели из выпуска Вест-Пойнта 1974 года: Дэвид Петрэус, директор ЦРУ; и Мартин Дэмпси, глава Объединённого комитета начальников штабов.

Действительно, «доминировать» долгое время было их лозунгом. Флот Александера называет себя Войсками Информационного Доминирования. В 2007 году тогдашний министр ВВС дал обещание «доминировать в киберпространстве», точно так же, как «сегодня мы господствуем в воздушном и космическом пространстве». А армия Александера предупредила, «Именно в киберпространстве мы должны использовать наше стратегическое видение для господства в информационном окружении». По имеющимся сведениям, армия расценивает цифровое оружие, как ещё одну форму наступательных средств, предоставляя отрядам с передовой возможность запроса «киберподдержки» от Кибернетического командования, точно так же, как они запрашивают авиа- и артиллерийскую поддержку.

Все эти возможности требуют гигантского расширения секретных объектов. Тысячи строителей в касках скоро начнут воздвигать подъёмные краны, двигать экскаваторы и опустошать грузовики с цементом, работая над расширением границ секретного города АНБ на востоке, увеличивая его и так гигантскую площадь на треть. «Вы можете сказать, что часть руководителей АНБ были по-настоящему обеспокоены тем, что киберсреда намеревалась поглотить их», говорит бывший старший сотрудник Киберкомандования, «и я думаю, что это у них были основания для этого».

В мае началась работа на объекте стоимостью 3,2 миллиарда долларов, расположенном в Форт-Мид (Мэрилэнд). Известное, как Сайт М, комплекс площадью в 227 акров (2,27 Га) оснащён 150-мегаваттной подстанцией, имеет 14 административных зданий, 10 крытых автостоянок, охлаждающую установку и котельную. В здании серверной будет 90 000 квадратных футов (~8400 квадратных метров) съёмного пола — весьма удобного для обслуживания суперкомпьютеров — хотя в нём будет лишь 50 человек. Оперативный центр площадью 531 000 квадратных футов (~ 5 Га) вместит более 1300 людей. Общая площадь, занимаемая зданиями, составит 1,8 миллионов квадратных футов (16,7 Га). Среди прорабатываемых проектов есть и ещё более амбициозные, известные, как Фаза II и Фаза III. Запланированные на следующие 16 лет, они учетверят занимаемую площадь до 5,8 миллионов квадратных футов (~54 Га), чего будет достаточно для 60 зданий и 40 автостоянок стоимостью 5,2 миллиарда долларов, и размещения ещё 11 000 военнослужащих киберподразделений.

Короче говоря, несмотря на поглощения, сокращения и отпуска без содержания в федеральном правительстве, сегодня хорошие времена для Александера. В апреле, в рамках своего бюджетного запроса на 2014 год, Пентагон запросил у Конгресса 4,7 миллиарда долларов для «возросшей активности в киберпространстве», что почти на миллиард долларов больше, чем средства, выделенные в 2013 году. В то же время, бюджет для ЦРУ и других разведывательных агентств был урезан почти на ту же сумму, 4,4 миллиарда долларов. Часть денег, выделенных Александеру, будет использована для создания 13 команд, отвечающих за киберудары.

Что хорошо для Александера, то хорошо для прибылей киберпромышленного комплекса, быстро растущей сферы, созданной многими из тех же самых военных подрядчиков, кто разбогател на поставках для войны в Ираке и Афганистане. Так как эти конфликты сейчас практически закончены, они смотрят на Александера как на некоего спасителя. В конечном счёте, Штаты тратят на товары и услуги, связанные с кибербезопасностью, порядка 30 миллиардов долларов в год.

За прошлые несколько лет подрядчики включились в свой собственный марафон по строительству зданий для киберсферы, параллельно строительному буму в Форт- Миде: General Dynamics открыло объект площадью в 28 тысяч квадратных футов около АНБ; SAIC разрезала ленточку на церемонии открытия своего семиэтажного центра киберинноваций (Cyber Innovation Center); гигант CSC представил свой виртуальный центр кибербезопасности (Virtual Cyber Security Center). Консалтинговая фирма Booz Allen Hamilton, нанявшая бывшего директора АНБ Майка МакКоннела (Mike McConnel) для руководства работой в сфере кибербезопасности, анонсировала «сеть кибертехнологий», связывающую вместе девять киберобъектов. Чтобы не оказаться за бортом, Boeing построила новый центр кибератак (Cyber Engagement Center). Не оставляя ничего на волю случая, она также наняла отставного двухзвёздного генерала сухопутных войск Барбару Фаст, старую подругу Александера (впрочем, с того момента она уже сменила работу).

Военные подрядчики жаждут доказать, что они понимают мировоззрение Александера. «Наши кибервоины из Raytheon занимаются и атакой, и защитой», говорится на одном из сайтов по поиску работы. Консалтинговые и инженерные фирмы, такие как Invertix и Parsons, как и многие другие, публикуют в онлайне объявления о найме «специалистов по разведке в компьютерных сетях». И многие другие компании, некоторые из которых анонимны, ищут компьютерных и сетевых взломщиков. «Компания ищет специалистов по взлому компьютерных сетей для долгосрочного государственного контракта в округе Кинг-Джордж, штат Виргиния», как написано в одном из недавних объявлений. В другом, из Сунеры, Тампа (штат Флорида), компания говорит, что она разыскивает «консультантов по атаке и проникновению».

Одним из самых засекреченных среди этих подрядчиков является Endgame Systems, стартап, финансируемый такими венчурными компаниями, как Kleiner Perkins Caufield & Byers, Bessemer Venture Partners и Paladin Capital Group. Основанный в 2008 году, Endgame выглядит откровенно закрытым. «Наша компания очень тщательно старается не иметь публичного облика», написал бывший вице-президент Джон. М. Фаррелл деловому партнёру в почтовом сообщении, появившемся в дампе WikiLeaks. «Мы не желаем видеть даже своего имени в пресс-релизе», добавил основатель, Кристофер Роуланд. Что характерно, компания отклонила просьбы Wired дать интервью.

Возможно, для этого есть причина: согласно информации в СМИ, Endgame разрабатывает способы взлома устройств, подключенных к Интернету, через бреши в их антивирусной броне. Подобно тому, как взломщики сейфов прислушиваются к щёлканью тумблеров в стетоскопе, «исследователи уязвимостей» используют широкий набор цифровых утилит для поиска уязвимостей в часто используемых программах и системах, таких, как Windows и Internet Explorer. И поскольку никто никогда не обнаруживал эти бреши, производители никогда не разрабатывали патчи к ним.

Таким образом, выражаясь языком рынка, эти уязвимости известны, как «уязвимости нулевого дня», так как прошло ноль дней с того момента, как они были обнаружены и исправлены. Они являются Ахиллесовой пятой сферы безопасности, говорит бывший старший сотрудник разведки, занимавшийся кибероружием. Заинтересованные во взломе сетей и компьютеров готовы платить миллионы долларов, чтобы заполучить их.

Согласно журналу C4ISR Journal (Defence News, Bloomberg Businessweek), Endgame также предлагает своим клиентам из разведки — таким агентствам, как Киберкомандование, АНБ, ЦРУ и британская разведка — уникальную карту, точно указывающую местонахождение их целей. Уникальная карта, прозванная Bonesaw [пила по кости], показывает географическое положение и цифровой адрес практически любого устройства во всём мире, подключенного к интернету, предоставляя то, что называется ситуативной информированностью о сети. Клиент выбирает регион на защищённой паролем веб-версии карты, затем выбирает страну и город — например, Пекин, Китай. Затем клиент вводит имя целевой организации, например, Исследовательский Институт Министерства общественной безопасности № 3, занимающийся компьютерной безопасностью — или просто вводит его адрес, 6 Zhengyi Road. Затем карта покажет, какое ПО запущено на компьютерах внутри объекта, какие виды вредоносного ПО могут присутствовать из них, и меню из специально созданных эксплоитов, которые можно использовать для получения тайного доступа. Также будут указаны устройства, заражённые вредоносным ПО (таким, как червь Conficker), превращённые в ботнеты сети и зомби-компьютеры — эквивалент служебного входа, оставленного открытым.

Bonesaw содержит также аналогичные данные и на американских союзников, и вскоре он будет обновлён до новой версии, под кодовым именем Velocity [Скорость], согласно C4ISR Journal. Это позволит клиентам Endgame наблюдать в режиме реального времени за тем, как оборудование и ПО, подключенное к интернету по всему миру, устанавливается, удаляется или меняется. Но такой доступ не достаётся дёшево. Один утекший отчёт показывает, что стоимость годовой подписки может достигать 2,5 миллионов долларов за 25 уязвимостей нулевого дня.

Покупка и использование такой подписки суверенным государствами может рассматриваться как акт агрессии. «Если занимаешься разведкой систем неприятеля, то переносишь боевые действия в киберпространство и готовишься этим воспользоваться», написал Майк Якобс, бывший директор АНБ по целостности и безопасности информации, в отчёте McAfee по кибероружию. «По моему мнению, эти действия являются актом агрессии, или по меньшей мере прелюдией к грядущим актам агрессии». Вопрос состоит в следующем: кто ещё находится в секретном списке клиентов компании? Так как сейчас ещё даже не существует надзора или контроля в торговле кибероружием, компании из киберпромышленного комплекса могут свободно продавать их кому угодно. «Это должно быть незаконно», заявляет бывший старший сотрудник разведки, занимавшийся кибероружием. «Я знал об Endgame, когда я был в разведке. Разведывательному сообществу это было не по нраву, но они являются крупнейшим потребителем в этом бизнесе».

Соответственно, со своей готовностью платить по высшему разряду за большее количество налучших уязвимостей нулевого дня, шпионские агентства помогают в прибыльной, опасной и нерегулируемой гонке кибервооружений, той, что создала свой собственный серый и чёрный рынок. Компании, торгующие на этом поле, могут продать свои товары покупателю, предложившему наибольшую цену — будь он подставным лицом для преступных хакерских групп или террористических организаций, или стран, финансирующих террористов, таких, как Иран. Как ни странно, оказав содействие в создании рынка уязвимостей нулевого дня и затем поместив мир в эпоху кибервойн, Александер теперь говорит, что возможность того, что уязвимости нулевого дня попадут не в те руки, является «главной причиной его волнений».

У него есть причины быть обеспокоенным. В мае Александер обнаружил, что четыре месяца тому назад некто, либо какая-то группировка, либо государство, тайно получил доступ к закрытой государственной базе данных, известной как «Государственный перечень дамб». База обслуживалась Инженерным корпусом армии США, и в ней были перечислены уязвимости дамб страны, включая оценочное число людей, могущих погибнуть в случае аварии на дамбе. Тем временем, «Отчёт по инфраструктуре США» от 2013 года дал обслуживанию дамб в Соединённых Штатах оценку D [ниже лишь «E» и «F» — прим.переводчика]. Как указано в отчёте, всего в Штатах 13 397 дамб признаны высокоопасными. Высокоопасной дамбой называется такая дамба, авария на которой приведёт к человеческим жертвам. «Это то, что беспокоит нас в отношении киберпространства — появляющиеся деструктивные элементы. Это лишь вопрос времени», сказал Александер на конференции группы информационных операций и кибероружия, отметив, что, по его мнению, до атаки осталось от двух до пяти лет. Он выступил со своей речью в сентябре 2011 года.

Империя генерала Александера

Четырёхзвёздный генерал руководит триадой разведывательных агентств, расположенных в Форт-Миде, Мэрилэнд. Это руководство поможет вам разобраться в мешанине из названий агентств.

NSA (АНБ)

National Security Agency (Агентство национальной безопасности)

Крупнейший в стране работодатель для математиков. Министерство обороны создало это агентство в 1952 году для перехвата, сбора и расшифровки иностранных сообщений. В прошлом десятилетии АНБ инвестировало сотни миллионов долларов в разработку и исследование средств для кибератаки.

CSS

Central Security Service (Центральная служба безопасности)

Изначально созданная в качестве четвёртого рода вооружённых сил, сейчас эта организация описывается как «агентство по обеспечению боевых действий». Оно согласовывает действия с армией, флотом, береговой охраной, морской пехотой и ВВС, чтобы прослушивать сигналы из-за рубежа — например, подключаясь к подводному кабелю или беспроводной связи.

USCYBERCOM

US Cyber Command (Кибернетическое командование США)

Учреждёно Министерством обороны в 2009 году для «проактивного» сдерживания кибератак. В марте Александр дал намёк по требованию комиссии палаты представителей по делам ВС: «Я хочу, чтобы меня ясно поняли: эта команда, эта команда по обороне государства — не защитная команда.»

CAE

Centers for Academic Excellence (Центры академического совершенства)

Проект АНБ, запущенный в 1998 году, рассчитан на увеличение количества студентов институтов, компетентных в «целостности и безопасности информации». В прошлом году агентство аккредитовало четыре университета, чтобы показать образец обучения следующего поколения кибероператоров по «сбору, использованию и реагированию».

SCS

Special Collection Service (Специальная служба сбора информации)

Подразделение, чьё существование никогда не было официально признано министерством обороны. Однако по мнению анонимных сотрудников ЦРУ, члены этой совершено секретной команды занимаются тайным перехватом информации через американские посольства по всему миру.

JFCC-NW

Joint Functional Component Command for Network Warfare (Объединённое командование сетевой войны)

Созданное в 2005 году как часть стратегического командования США, контролирующего государственный ядерный арсенал, оно сыграло ключевую роль в продвижении идеи о саботаже ядерных амбиций Ирана кибератакой. Вошло в состав Cybercom в 2010.

Оригинал текста.

Поблагодарите переводчика за титаническую работу, сделав перевод по следующим реквизитам:

- WebMoney: R648282254454 Z131181299255 E154591178648

- Яндекс. Деньги: 41001175964175

- PayPal: [email protected]