Сегодня у всех на слуху китайские хакеры, ворующие промышленные секреты из США и взламывающие Пентагон. Но взгляды большинства специалистов по ИТ-безопасности прикованы совсем не к подразделению НОАК под номером 61398, а к русским хакерам — они способны не только воровать нужную Кремлю информацию, но и наносить противнику немалый ущерб.

Дать полную картину действий российских хакеров против наших «стратегических партнёров» за рубежом — задача не самая простая хотя бы потому, что в мутных условиях виртуального мира не всегда можно отделить обычную уголовную деятельность с целью получения выгоды от политически мотивированной кибератаки, а уж отличить энтузиаста-одиночку от нанятого правительством профессионала практически невозможно.

Дальше — о самых ярких эпизодах кибервойн России, самых сильных российских хакерских группировках и, наконец, о том, чего ждут и боятся американские силовики в связи с последними атаками в виртуальном пространстве.

All your base are belong to us (1)

К моменту демонтажа СССР хакерская культура в странах Первого мира (в первую очередь в США) развивалась уже более 10 лет — скорость, с которой она расцвела в обнищавшей постсоветской России, удивила всех. Впрочем, СССР с его перекосом в сторону технических наук оставил достаточно обширное интеллектуальное наследие в этой сфере, поэтому переход некоторой части специалистов и выпускников старой научной школы в теневую сферу никого не должен удивлять.

Достаточно быстро появились специализированные площадки для обмена информацией между энтузиастами этого дела, где и сформировалась русская хакерская культура. Ограниченная хакерская экспертиза уже существовала к тому моменту: красть интеллектуальную собственность из враждебных капиталистических стран начали еще до Перестройки, так что к 1991 году в стране было небольшое число опытных компьютерных специалистов, способных на полноценные хакерские атаки.

Уже в 1994 году программист из Петербурга Владимир Левин совершил мощную атаку против Citibank, а 1998 году взломщики из России ограбили Bank of America на $30 млн. На данный момент русские хакеры — «звёзды-гастролёры» зарубежной криминальной хроники: воруют информацию с американских бирж, крадут данные миллионов (!) владельцев британских платёжных карт и попадают в топ разыскиваемых ФБР преступников. Но что с их военно-геополитическим значением? Тут всё не так просто.

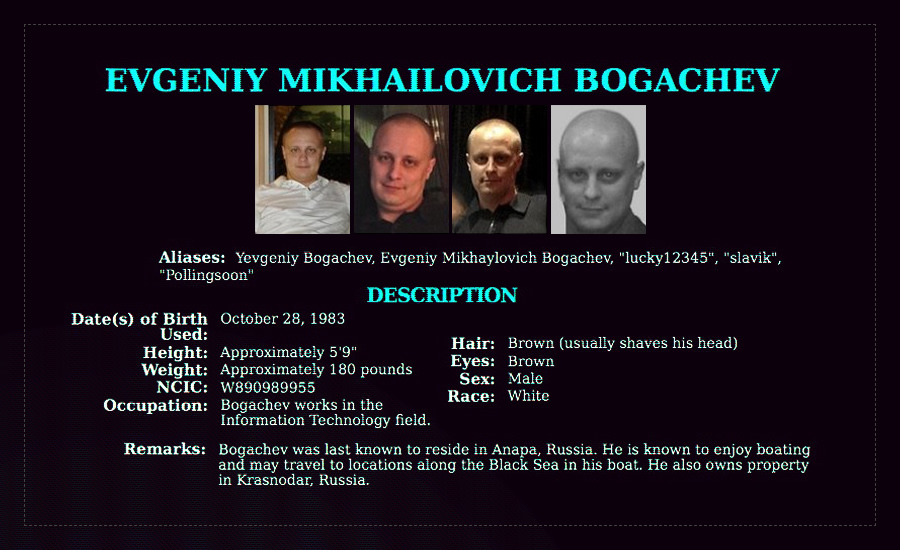

За помощь в поимке хакера Евгения Богачёва ФБР предлагает $3 млн — самая большая награда за хакера в истории этого ведомства. Богачёв разработал программу Zeus, при помощи которой у американских компаний и потребителей было украдено $100 млн.

Самое раннее упоминание о русских хакерах, атаковавших сервера НАТО, датируется 1999 годом. Приурочены эти атаки были как раз к бомбёжкам Югославии. Тогда хакеры атаковали сайты военных ведомств США и американскую интернет-инфраструктуру. В ряду крупных успехов той «кампании» — выведение из строя сервера НАТО и взлом сайта американского флота. Сложно сказать, насколько в эти операции было вовлечено российское правительство (достаточно много русских добровольцев сражалось на Балканах в 1990-е безо всякой поддержки со стороны Кремля), но полностью сбрасывать вероятность кооперации между хакерами и силовиками нельзя — в конце концов, именно в 1999 году администрация Ельцина удивила всех, организовав марш-бросок до Приштины.

Следующие 8 лет прошли достаточно мирно, у единственного на тот момент серьёзного противника — северокавказских боевиков — взламывать было нечего.

Много шуму наделала мощная атака на правительственные сайты Эстонии в мае 2007 года, когда случился скандал с переносом памятника советскому солдату. Примечательно, что тогда DDOS-атаки вывели из строя на несколько дней весь банковский сектор Эстонии, а на пике кризиса в стране даже не работали мобильные телефоны. Ключевые страны НАТО обвиняли в произошедшем Кремль. Официозные российские СМИ активно муссировали этот конфликт, а Сергей Марков из «Единой России» проболтался о том, что в атаках участвовал один из его сотрудников. АНБ в 2009 году подготовило доклад (всё ещё засекречен), в котором заказчиком атаки названа подзабытая уже прокремлёвская организация «Наши».

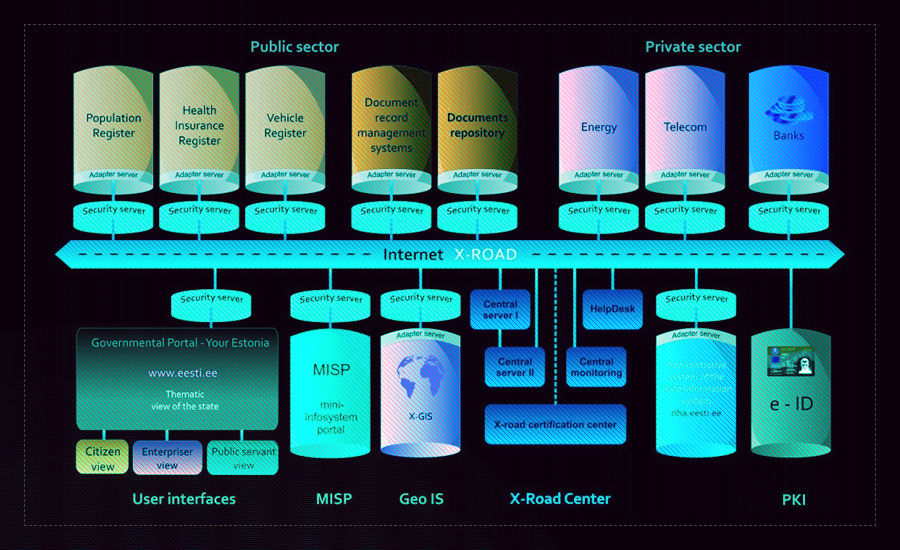

Атака на Эстонию примечательна тем, что это едва ли не самая зависимая от интернета страна в мире, и на примере маленькой балтийской республики можно увидеть, какие потенциальные опасности таит в себе наступающая эпоха «интернета вещей» с его взаимосвязанностью и зависимостью от глобальной сети. Система электронного правительства (эстонцы развивают её с 1997 года) за прошедшие 8 лет совершила большой рывок вперёд — сейчас она предоставляет населению 3 тысячи услуг и даже позволяет голосовать (на последних парламентских выборах так проголосовали 170 тыс. граждан этой страны). Ещё несколько лет, и электронное правительство будет столь плотно интегрировано в жизнь Эстонии, что страна превратится в привлекательную мишень для хакеров. Вероятно, радикальное увеличение оборонных трат на киберпространство по всему мире начнется как раз после масштабной атаки на Эстонию — сейчас взлом сможет парализовать жизнь этой страны куда эффективнее, чем в 2007-м. Скорее всего, за атакой будет снова стоять РФ — Прибалтика никак не застрахована от «гибридной войны» донбасского образца.

Эстонское электронное правительство ждёт злодея, который его обрушит

В июне 2008-го, через три дня после подписания закона о запрете советской символики, масштабному взлому подверглась Литва — там пострадало в общей сложности 300 сайтов. Незадолго до того Литва заблокировала переговоры по партнёрству между РФ и ЕС.

Потом, наконец, случился конфликт с Грузией, запомнившийся всем размещением на сайте грузинского МИДа фотожаб, где Саакашвили сравнивали с Гитлером. Но тогда киберкампания стала лишь дополнением к очень короткой и ограниченной военной части. С другой стороны, атаки на правительственные сервера так или иначе нанесли ущерб деятельности правительства этой маленькой страны (атаке подверглись также сайт Минобороны, множество корпоративных сайтов и местных СМИ). Грузины обвинили в произошедшем Russian Business Network, хакерскую группировку из России. Кремль привычно отрицал всякое участие в произошедшем. Использование кибератак в войне с Грузией примечательно по нескольким причинам.

Во-первых, с началом боевых действий мобилизовали не только профессиональных хакеров, но и «киберополчение» на просторах всего Рунета — в том числе и в ВК, где организаторы с фейковых аккаунтов создавали антигрузинские группы и учили юзеров совершать простейшие атаки. Кремль довольно рано взял на вооружение принципы киберактивизма.

Во-вторых, кибератаки пусть и не идеально, но были синхронизированы с ведением боевых действий в реальном мире — хакеры старались выводить из строя коммуникации в тех районах, где действовали российские наземные или воздушные силы. Расчёт вполне понятный — информационная атака в сочетании с настоящей боевой акцией позволит ещё больше дезорганизовать работу местных органов власти и дезориентировать местное население.

На Грузии всё не закончилось.

Последние 10 лет маленькая нищая Киргизия регулярно становится мишенью для кибератак. По итогам одной из них в январе 2009 года почти вся страна лишилась интернета — и американский специалист Дон Джексон обвинил тогда в произошедшем российских хакеров. Вскоре после этого правительство Киргизии решило не продлевать срок присутствия американских военнослужащих на территории страны (окончательно они эвакуировались летом 2014 года).

Конфликт в Новороссии также вышел в виртуальную сферу: от войны пользователей до взлома чужой почты и публикации писем. Но самый яркий случай применения русскими приёмов кибервойны относится к истории с присоединением Крыма. Тогда всю территорию полуострова пытались отключить от интернет-соединения с Украиной и активно глушили мобильные телефоны. Большого успеха тогда добиться не удалось, но это первая масштабная хакерская атака из РФ на другую страну после войны с Грузией. К тому же изолировать украинские части на полуострове удалось в том числе и благодаря хакерам. Из примечательных событий 2014-го на этом фронте — взлом американского беспилотника в Крыму: хакеры сумели перехватить управление дроном.

По сообщениям британской BAE Systems, сразу после начала украинского кризиса десятки компьютерных сетей на Украине оказались заражены комплексом шпионских программ под названием Snake. Убедительных доказательств участия русских хакеров в этой операции нет (кроме того, что все атаки пришлись на рабочее время в Москве и русского языка в некоторых частях кода), однако это отчасти объясняет успехи российских войск в операции по взятию Крыма и первоначальный успех русского восстания в Донбассе.

Сегодня хакерские атаки — такой же элемент украинской повседневности, как приходящие с Донбасса похоронки. Хакерская культура в этой стране формировалась точно по такому же принципу, что и в России (украинцы, например, создали первый в мире кардинговый базар). После революции преступная активность в сети просто расцвела — так что теперь невозможно определить где действуют русские кибердиверсанты, а где происходит банальный грабёж. Забавно, что многие хакеры бегут от полиции в иностранный Крым, где успешно скрываются от украинских властей.

Достаётся и американцам. В прошлом году русские хакеры взломали почту Обамы, а в этом году на 2 недели нокаутировали систему электронной почты Пентагона.

Люди работают

Западные специалисты считают правительственными те хакерские команды, которые работают со сложными и дорогими программами, не извлекая при этом из своих операций очевидной финансовой выгоды. Вот беглый обзор таких группировок:

APT28 (АКА Pawn Storm)

На самом деле эта группировка никак о себе не заявляла. Название ей дали эксперты из американской компании FireEye, посвятившие анализу её деятельности целый отчёт. APT значит «Advanced Persistent Threat» («Продвинутая направленная угроза»).

Большая часть вредоносных программ, использованных группой, написана и применена в часовой зоне Петербурга и Москвы в будние дни — косвенный признак того, что эта группа работала в организованном порядке. В отличие от китайских хакеров, русские из Pawn Storm не проявляют интереса к промышленному шпионажу или банальному грабежу банков. Подбор целей соответствует интересам Москвы: взлом серверов грузинского Минобороны и МВД; американские частные военные компании (включая легендарный Blackwater); европейские посольства в Ираке; Еврокомиссия; правительства стран Восточной Европы (в частности, Польша и Венгрия); НАТО. Были и более экзотические цели — пакистанские и чилийские военные, военные атташе чужих стран в Восточной Азии, угандийские НПО (!), правительство Мексики и даже иранские академические круги.

Цель группы понятна — шпионаж и добыча нужной информации любыми средствами. Примечательно, что группировка также пыталась вычислить авторов сайта кавказских сепаратистов «Кавказ-центр».

Впрочем, считается, что иногда Pawn Storm занимается и хулиганством с политическим подтекстом. Этим летом неизвестные взломали французскую телевещательную компанию TV5 Monde (вывели из строя несколько каналов и постили на оставшихся исламистские изображения). Большинство экспертов по кибербезопасности считают, что за атакой стоят русские хакеры из APT28.

Также считается, что хакеры из APT28 взламывали комиссию, расследовавшую крушение малайзийского лайнера на Донбассе.

APT29

Ещё одна команда, раскрытая FireEye. Если верить отчёту, в этом году APT29 взломали сервера оборонных ведомств и крупных компаний (имена жертв засекречены).

«Приз зрительских симпатий» команда заслужила за хитрое использование стеганографических методов передачи информации: каждый день определённый алгоритм на компьютере проверял разные аккаунты в твиттере. На одном из них публиковалась определённая информация, в которой были закодированы инструкции (адрес сайта, номер и пара писем) по поиску на других ресурсах информации, скрытой в картинках. Этот сложный канал связи хакеры устроили на случай, если иные, более простые методы коммуникации, окажутся недоступны.

Energetic Bear (АКА Dragonfly)

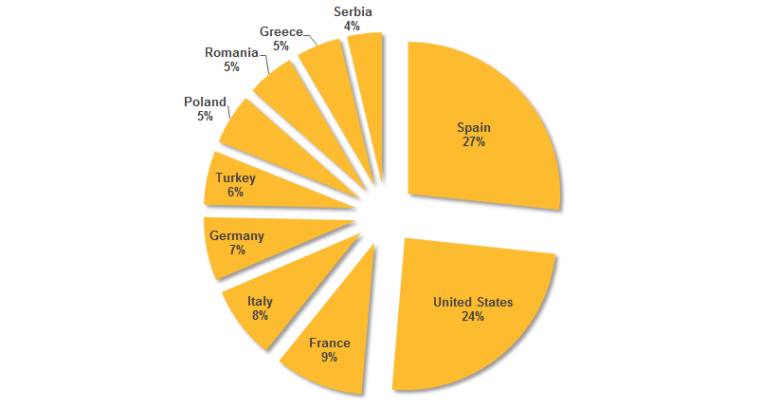

Эта группировка тоже получила своё имя от преследователей — эксперты из компании CrowdStrike прозвали их так («энергетический медведь») за атаки на западные компании и организации, работающие в сфере ТЭК. С августа 2012-го по июнь 2014-го группировка атаковала около 1000 жертв в 84 странах мира. Украденные секреты наверняка важны для российской энергетической отрасли.

Переоценить важность зарубежных технологий для развития российской нефтегазовой промышленности невозможно: мобильные буровые вышки, плавучие буровые платформы, морские платформы, оборудование для разработки арктического шельфа и сланцевых нефтяных и газовых запасов — лучшее в этой сфере можно найти только в США и Европе. Доля иностранных компаний в российских проектах, связанных с горизонтальным бурением, составляет 56%, а в области технологий гидроразрыва пласта ещё больше — 93%; 60–70% необходимых в нефтепереработке катализаторов закупается в США (Engelhard Technologies и W.R. Grace & Co) и Германии (BASF и Sud-Chemie). Строго говоря, самые перспективные месторождения — львиную долю российской добычи в будущем — можно осваивать только имея западные технологии и соответствующую квалификацию. Такая зависимость даже до введения санкций представляла серьёзную проблему — поэтому неудивительно, что по оценкам экспертов CrowdStrike группировка начала свою деятельность не позднее 2011 года.

«Стрекозой» группировку назвали специалисты из калифорнийской компании Symantec, которые отслеживали другое направление её деятельности — проникновение в ПО инфраструктурных объектов. Что особенно встревожило экспертов, так это применение программ и методов, способных нанести реальный физический ущерб инфраструктуре — экспертное сообщество заговорило о вероятном параличе энергетических систем западных стран в случае удачной русской хакерской атаки. Вредоносное ПО Dragofly поразило 250 разных компаний — из-за соглашений о конфиденциальности их не называют, но известно, что среди них три важных игрока: производитель систем удалённого доступа для промышленных предприятий, создатель систем обслуживания для ТЭК и поставщик специализированных устройств контроля.

ТОП-10 наиболее часто атакуемых Dragonfly стран

Неизвестно, стояли ли люди из Dragonfly за недавней хакерской атакой (обвиняют русских) на систему водоснабжения в Иллинойсе, по итогам которой тысячи домохозяйств остались без воды, но вообще привычка русских хакеров атаковать инфраструктурные объекты наверняка беспокоит американских силовиков.

Sandworm

«Песчаного червя» выследила компания iSight Partners. Отсылка к существу из «Дюны» Фрэнка Герберта неслучайна — в коде программ группировки регулярно встречаются упоминания пустынной планеты Арракис.

Группировка существует с 2009 года, но резкий всплеск её активности приходится на 2014 год. Основные цели — объекты НАТО, США, некоторые страны Восточной Европы (в частности, Польша и Украина). Список жертв отличается крайним разнообразием — от американского think-tank до польской энергетической фирмы. Помимо прочего, хакеры искали доступ к документации с саммита НАТО в Уэльсе в 2014 году. Часть атакованных ими объектов раньше или позже атаковала APT28 — нельзя, правда, сказать, координировались две группировки между собой или действовали автономно. Известно также, что Sandworm атаковала системы промышленного контроля, что роднит её с Dragonfly.

В среде ИТ-специалистов группировка получила дополнительную известность потому, что для проникновения в компьютеры НАТО использовала до того неизвестный никому баг в операционной системе Windows.

Turla

Группировку назвали в честь вредоносной программы, которой она пользуется уже 8 лет. Любопытно, что хакеров обнаружили специалисты из российской «Лаборатории Касперского».

Группа взламывала коммерческие спутники, похищая затем через них данные военных и дипломатических ведомств в США и Европе. Специалисты «Лаборатории Касперского» не утверждают, что команда работает на российское правительство, но программа Turla разработана командой Venomous Bear, которая, по мнению экспертов из CrowdStrike, когда-то работала на власти. Symantec считает, что и Turla работает на российские спецслужбы.

Итак, Turla пользуется тем, что старые спутники не шифруют передаваемые на землю данные и «транслирует» вредоносное ПО на сайты, которые часто смотрит искомая жертва — так хакеры проникают на компьютер пользователя.

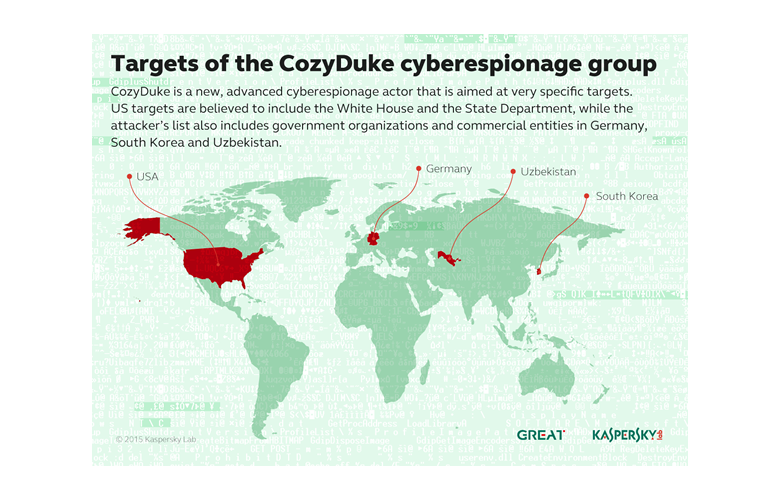

Cozy Bear (АКА Cozy Duke)

«Уютному медведю» (sic!) имя дали эксперты из упомянутой выше CrowdStrike. Установлено, что группа неоднократно взламывала сервера Госдепа, Белого дома и Пентагона. Информация о том, что именно вынесли русские хакеры из этих ведомств засекречена, но в CrowdStrike считают их серьёзной угрозой для национальной безопасности США — а значит о них стоит упомянуть.

Специалисты из «Лаборатории Касперского» считают, что именно эта группировка стоит за взломом внутренней сети Белого дома в феврале этого года. Хакеры атаковали и другие страны, но их основной целью оставались политические объекты в США.

The Dukes

«Герцоги» получили своё название от специалистов из F-Secure. Группировка работает с 2008 года. Она специализируется на похищении информации из самых разных источников: правительств, криминальных организаций, НПО, университетов и так далее. Основная цель — западные страны, но атакам подвергаются также страны СНГ, Африки и Ближнего Востока. Dukes нередко выслеживают русскоговорящих наркоторговцев, а одной из первых их целей стали чеченские сепаратисты, живущие за границей.

Что интересно, активный сбор информации на Украине «Герцоги» прекратили практически сразу с началом Евромайдана, сфокусировавшись на других целях. F-Secure отмечают, что уровень подготовки и организации у Dukes отнюдь не любительский и указывает на щедрое финансирование и экспертизу со стороны государства — денег упорная и изобретательная деятельность «Герцогов» по сбору разведданных не приносит, а подбор целей совпадает с приоритетами российской внешней политики.

Russian Business Network (RBN)

Криминальная группировка (в хакерском деле ещё со второй половины 1990-х) в организованную структуру оформилась не позднее 2002 года. Мы упоминаем RBN потому, что в 2003 году она атаковала сервера американского Министерства обороны, а грузинские специалисты по кибербезопасности называют её основным исполнителем атак в августе 2008 года. RBN также атаковала и российские цели. Некоторые зарубежные исследователи считают, что группировка имеет покровителей среди российской политической элиты — когда активность группировки привела команду ФБР в Россию, представители ФСБ не выразили желания сотрудничать с заокеанскими коллегами и расследование постепенно зашло в тупик. На некоторых хакерских форумах гулял слух о том, что предположительный лидер группировки Flyman так долго остаётся на свободе, потому что пользуется протекцией политиков.

В 2007 году группировка исчезла с радаров, но время от времени эксперты по кибербезопасности находят свидетельства того, что RBN теперь работает в ином качестве. Например, ранее упоминавшийся Дон Джексон из Secure Works считает, что RBN взламывала Грузию из своей предположительной штаб-квартиры в Петербурге.

«Киберберкут»

Основную тяжесть борьбы с Украиной на виртуальном фронте несут радиолокационные подразделения, но «Киберберкут» всё же заслуживает упоминания по причине частых публикаций разнообразного компромата на послереволюционные украинские власти. Вполне вероятно, что группировка действует в интересах прежних политических элит Украины — старт активности (март 2014-го), выбор жертв (новая администрация) и специализация (компрометирующие материалы) не позволяют считать «Киберберкут» проводником ирредентистских идей.

Американских экспертов они не беспокоят, поскольку пока не сделали ничего, что действительно помешало бы киевскому режиму вести войну на Донбассе, но в восточно-европейской части бывшего СССР смогли наделать информационного шума.

Кремниевая вуаль (2)

Для взлома iCloud знаменитостей использовалась программа стоимостью всего $400, разработанная российской компанией Elcomsoft. И это совершенно легальное изобретение, в умелых руках и при злом умысле способное нанести колоссальный ущерб. А вот уже однозначно хакерская программа, которую северокорейские хакеры применяли для взлома Sony в прошлом году, продается у русских хакеров за относительно небольшую сумму $30 тыс. На чёрных рынках Рунета можно найти много интересного — примерно треть всех вредоносных программ в мире написана в России.

Макс Гончаров, исследователь из Trend Micro, опубликовал этим летом доклад о состоянии русского хакерского рынка, в котором попытался оценить его объёмы. Из 78 подпольных форумов наиболее активны 27%, а 32% уже не работают — однако самые популярные форумы могут иметь до 20 тыс. уникальных пользователей. Цены на программные продукты и услуги хакеров существенно упали за последний год — что-то подешевело на треть, а на что-то цены упали в 4 (!) раза. Это, кстати, отчасти свидетельствует о том, что большинство хакеров живет в России и работает с территории нашей страны — потому что после девальвации рубля с такими «демпинговыми» расценками можно нормально жить только в пределах РФ. Тем не менее русские хакеры востребованы за рубежом как первоклассные специалисты. Востребованы они и у российского государства.

Природа отношений российских силовиков и хакеров нетипична. Обычно Кремль пытается задавить несистемных игроков, пусть даже и действующих в русле нынешней пропаганды, что показывает пример Юрия Мухина. Но в случае с хакерами силовики выработали очень гибкий подход вполне в духе пресловутой «гибридной войны». Илья Васильев, основатель Гражданской Школы Хакерства, говорил, что к нему приходили люди в штатском — без угроз, но с предложением за деньги готовить для государства специалистов в этой сфере. Тогда всё предположительно закончилось ничем, но сотрудничество между российскими силовиками и хакерами, по мнению зарубежных экспертов, крепнет с каждым днём.

По мнению Дмитрия Альперовича, сооснователя CrowdStrike, Кремль снимает обвинения с наиболее квалифицированных хакеров в обмен на определённые услуги. «Москва сотрудничает с киберпреступниками» — расхожее обвинение со стороны американцев. Нанять реальных хакеров для выполнения задач политического характера — ход вполне в духе нынешнего режима. Это объясняет редкие, но громкие политические акции RBN.

Финансовая непрозрачность российских государственных ведомств и вездесущая коррупция позволяют оплачивать услуги хакеров, не оставляя следов в финансовой отчётности. Отсутствие формальных связей резко снижает вероятность найти и наказать заказчика кражи секретных данных. Если что-то всплывёт в прессе, то взлом всегда можно свалить на частную команду. Преследуя китайских хакеров американцы смогли отследить конкретных исполнителей до здания, в котором те работают — но охотясь за русскими даже самый талантливый разведчик или юрист просто завязнет в виртуальном болоте косвенных улик. Собственно, почти все рассмотренные выше команды мы называем русскими на основании не подкрепленных никакими твердыми доказательствами домыслов американских экспертов. Аутсорсинг хакерской активности теневому частному сектору позволяет Кремлю в случае любого громкого дела заявить, что «наших кодеров там нет». Войну на Украине Кремль ведёт по тому же принципу — напомним, что за несколько лет до начала войны в ГРУ сократили штат и бюджеты, и сейчас боевые действия на Донбассе ведутся через мутные «военторги». Брюс Стерлинг как-то обмолвился, что Россия 1990-х сильно напоминает ему классические произведения киберпанка — сегодня, надо думать, наша страна ещё больше приблизилась к этому образу: Кремль начал использовать подпольных «субподрядчиков» в таких важных вопросах, как война, диверсии и шпионаж. К слову, Кремль применяет хакерские атаки и на внутреннем фронте: период протестов зимы 2011 года запомнился массированными атаками на оппозиционные ресурсы. Операции, по мнению Андрея Солдатова, осуществляли прокремлёвски настроенные хакеры.

Так или иначе, в России существует цветущая хакерская экосистема, которой российские силовики могут пользоваться в своих целях — и это делает Россию ещё более опасной в глазах США, чем командно-административный (а потому предсказуемый) Китай.

Опасные намерения

Ли Майлз, заместитель руководителя Национального управления Великобритании по борьбе с киберпреступностью, назвал русских хакеров самой большой угрозой в виртуальной сфере. Джеймс Клэппер, глава Национальной разведки США, считает русских хакеров куда более опасными, чем их китайские коллеги. Ещё в 2011 году ФБР выпустило отчет, в котором Россию наравне с КНР называли одним из основных источников кибератак на США с целью получения экономической и технологической информации. У России настолько прочная хакерская репутация, что к атаке северокорейских хакеров на компанию Sony эксперты из Taia Global пытаются привязать русских — мол, русские хотели заработать денег, но руководство Sony слишком поздно прочитало их e-mail с требованием выкупа и в игру вступили северокорейцы.

Тем не менее разрушительный потенциал возможных кибератак со стороны русских (и не только) хакеров волнует американских силовиков куда больше кражи интеллектуальной собственности и дипломатической переписки.

Акция в Иллинойсе продемонстрировала потенциальную уязвимость американской инфраструктуры перед хакерскими атаками, на которую местные эксперты указывали ещё очень давно. Взять хотя бы американские электросети: это 124 тыс. км. линий передачи, и они обслуживают более 300 млн человек. Из-за взаимозависимой структуры сети выход из строя небольшого её компонента затронет миллионы людей и нанесёт колоссальный ущерб экономике. В 2007-м американцы сами провели тестовые испытания под кодовым названием «Аврора», в ходе которого заразили вирусом компьютерную систему, контролирующую дизельные генераторы. Выяснились, что при должном умении злоумышленник может получить контроль над системой при помощи вредоносного ПО, написанного в домашних условиях.

Системы, обеспечивающие снабжение зданий федерального правительства водой и электричеством, как недавно выяснилось, тоже уязвимы перед кибератаками.

Американцам предстоит многому научить сотрудников Пентагона (например, большой проблемой там является «фишинг», на который сотрудники военного ведомства стабильно ведутся). Конкретно в армии есть серьёзная проблема с централизованным обновлением защитного ПО и, что особенно важно, действует запрет на внутренние стресс-тесты на предмет возможности взлома (вроде упомянутой выше «Авроры»), что создаёт дополнительные сложности при планировании информационной защиты.

Впервые русские хакеры (в числе хакеров из других стран) проникли в американские электросети 2009 году. Тогда они не нанесли никакого ущерба, но их задача заключалась в другом — исследовать систему, чтобы потом нанести по ней удар в случае войны или дипломатического кризиса. До недавних пор русские хакеры воздерживались от атак на американскую инфраструктуру (участие Dragonfly в атаке на систему водоснабжения в Иллинойсе ещё надо доказать), но в дальнейшем возможна эскалация. И временное сближение с США по сирийскому вопросу никак не предохраняет американцев от серьёзных атак — «теневая» природа сотрудничества российских силовиков и отсутствие ясной иерархии могут вдохновить «ястребов» в российских спецслужбах на жёсткую атаку против Соединённых Штатов.

Это в КНР хакеры из НОАК работают по приказу от вышестоящих лиц, по правилам и бюрократическим алгоритмам. Cozy Bear же задания даёт условный «Пётр Иванович», перечисляющий хакерам зарплату в биткоинах и лично глубоко расстроенный тем, что его друг погиб в Дебальцево, «потому что нормальную броню и авиацию использовать не дали».

Но на каждое действие приходится противодействие — рынок услуг в сфере кибербезопасности растёт огромными темпами: если в 2011-м его объём составлял $67 млрд, то к 2019 году ожидается, что он достигнет $156 млрд. В этой сфере уже ощущается кадровый голод — только в США пустуют 300 тысяч (!) вакансий в этой отрасли. Это, кстати, уже приводит к финансовой переоценке стартапов. Что касается России, то количество российских компаний в этой сфере наверняка вырастет — как и спрос на их услуги со стороны государства: распространение ИТ-технологий даёт возможность радикалам со всего постсоветского пространства внести свой вклад в борьбу с «московитским империализмом».

В большей степени это характерно для стран Восточной Европы (развитая хакерская культура, в том числе и на Украине; огромное количество людей с высшим техническим образованием; огромное количество обид на Россию), но есть и опасность со стороны исламских радикалов. «Киберхалифат», ИТ-отделение Исламского Государства, на данный момент известно по большей части техническим хулиганством (например, взлом чужих аккаунтов), но на их стороне иногда оказываются и серьёзные специалисты — например, британский хакер Джунаид Хуссейн (убитый американцами в этом году), когда-то взломавший почту Тони Блэра. После его смерти коллеги по ИГ выложили в интернет личные данные руководителей американских силовых ведомств — значит, у них есть и другие одарённые специалисты.

По мере эскалации конфликта в Сирии ИГ вполне может осуществить похожую атаку против российских силовиков — нормы безопасности в РФ сильно ниже американских, угроза жизни российских силовиков и их семей может оказаться вполне реальной. Сам факт появления экстремистских группировок исламистов в самом сердце страны (вроде пресловутой «банды ГТА») ставит под сомнение гарантии безопасности, которые Кремль даёт своим людям. Хакеры-джихадисты наверняка способны создать российской антитеррористической машине, привыкшей охотиться за партизанами по лесам, массу неприятных проблем.

***

Война XXI века — это война больших держав против и при помощи негосударственных акторов. Как отвечать на реальный ущерб, причинённый хакерами из других стран? Можно ли объявлять другой стране войну в ответ на вызванный хакерской атакой инфраструктурный коллапс? Как определить, кто стоит за нападением — государство или преступники из частного сектора? Реально ли ограничить создание и циркуляцию вредоносных программ на просторах мировой сети совместными усилиями мирового сообщества? А если да — то наберётся ли достаточно участников, готовых выдать «стратегическому партнёру» огромный кредит доверия, необходимый для эффективной реализации подобных мер?

На все эти вопросы придется отвечать по ходу дела, и какой ценой — неизвестно.

[…] всё же очевидно, что американцы с трудом понимают принцип работы хакеров на службе Кремля: то, что это «аутсорс» криминалитету, который […]