S&P: Перевели пресс-релиз WikiLeaks про самый крупный слив в истории разведки. Краткое содержание: волосы дыбом.

У ЦРУ нашли арсенал троянов и эксплоитов, позволяющий заходить в ваш айфон как к себе домой. Причём этот арсенал утёк в сеть, и теперь В ВАШ АЙФОН как к себе домой теоретически МОЖЕТ ЗАХОДИТЬ ВООБЩЕ КТО УГОДНО, от ФСБ до школьников с двача.

Здравствуй, прекрасный новый мир победившего киберпанка

Текст: пресс-релиз Wikileak. Перевод: Родион Раскольников, «Спутник и Погром»

7 марта 2017 года, WikiLeaks начинает новую серию сливов о работе ЦРУ. Массив данных под кодовым названием Vault 7 — самый большой в истории архив конфиденциальных документов спецслужбы.

Первая часть серии, Year Zero, состоит из 8761 документа и файла из изолированной, высоко защищенной сети, расположенной в Центре киберразведки в Лэнгли, Вирджиния. Вступительной частью этого слива была публикация в прошлом месяце информации о кибератаках ЦРУ на французских политиков и кандидатов в президенты в преддверии выборов 2012 года.

Не так давно ЦРУ потеряла контроль над большей частью своего хакерского арсенала, включая вредоносные программы, вирусы, трояны, боевые уязвимости нулевого дня, системы удаленного контроля и сопутствующую документацию. Этот беспрецедентный набор, более нескольких сотен миллионов строк кода, даёт его обладателю все хакерские возможности ЦРУ. Судя по всему, архив нелегально распространился в кругах бывших правительственных хакеров и подрядчиков, и один из них предоставил WikiLeaks его часть.

Year Zero даёт представление о масштабе и направлении глобальных хакерских операций ЦРУ, об арсенале вредоносных программ этой спецслужбы и о десятках уязвимостей нулевого дня во множестве американских и европейских продуктов, включая iPhone, Android, Microsoft Windows и даже телевизоры Samsung, превращённые в жучки.

С 2001 года ЦРУ получила политическое и бюджетное преимущество в борьбе c АНБ. ЦРУ воспользовалась этим преимуществом не только для создания своего печально известного флота беспилотников, но и для строительства другой скрытой системы, охватывающей весь земной шар — своей собственной армии хакеров. Хакерские подразделения спецслужбы позволили ЦРУ полагаться только на свои собственные возможности и не отчитываться о сомнительных операциях перед АНБ (своим главным аппаратным соперником).

К концу 2016 года хакерское подразделение ЦРУ, формально подчинённое Центру киберразведки, насчитывало более 5 тыс. зарегистрированных пользователей и создало более тысячи хакерских систем, троянов, вирусов и других боевых вредоносных программ. Масштаб этой программы настолько велик, что в ней больше кода, чем используется для работы Facebook. ЦРУ создала, по сути, «свою собственную АНБ», ещё менее подотчётную, избежав вопросов о том, для чего тратить такой бюджет на дублирование возможностей уже существующей спецслужбы.

В письме WikiLeaks источник упоминает политические вопросы, которые, по его мнению, необходимо обсудить срочно и публично, включая вопрос о том, превысили ли хакерские возможности ЦРУ определённые законом полномочия организации; другая проблема — общественный контроль за деятельностью Центрального разведовательного управления. Источник хотел бы инициировать общественную дискуссию о безопасности, создании, использовании, распространении и демократическом контроле над кибероружием.

После того как конкретный экземпляр кибероружия попадает в сеть, он может распространиться по всему миру за считаные секунды и может быть с равным успехом использован враждебными государствами, преступными группировками и хакерами-подростками.

Джулиан Ассанж, редактор WikiLeaks, заявляет, что «при создании кибероружия существует чрезвычайно высокий риск распространения. Это связано с высокой рыночной ценностью кибероружия при невозможности ограничить его хождение, и процесс сравним с происходящим на глобальном рынке обычных вооружений. Но значение Year Zero гораздо больше, чем выбор между кибервойной и кибермиром. Полученная информация чрезвычайно важна в политическом, юридическом и криминалистическом смысле».

Эксперты WikiLeaks пристально изучили Year Zero и опубликовали значительный массив документов ЦРУ, избежав распространения «заряженных» экземпляров кибероружия. Последнее отложено до момента, когда сформируется консенсус относительно технической и политической природы программы ЦРУ и того, каким образом вышеупомянутое оружие должно быть проанализировано, обезврежено и обнародовано.

Кроме того, WikiLeaks приняли решение засекретить некоторые детали, касающиеся личной информации, присутствующей в Year Zero. Сюда входит информация о десятках тысяч целей и атакующих устройств в Латинской Америке, Европе и США. Мы отдаём себе отчёт в несовершенстве любого подобного метода, но сохраняем приверженность выбранному нами способу публикации и замечаем, что совокупный объем опубликованного материала в первой части Vault 7 уже превысил количество страниц, обнародованных за первые три года сливов Эдварда Сноудена, посвященных NSA.

Анализ

Вредоносные программы ЦРУ направлены против iPhone, Android и смарт-телевизоров

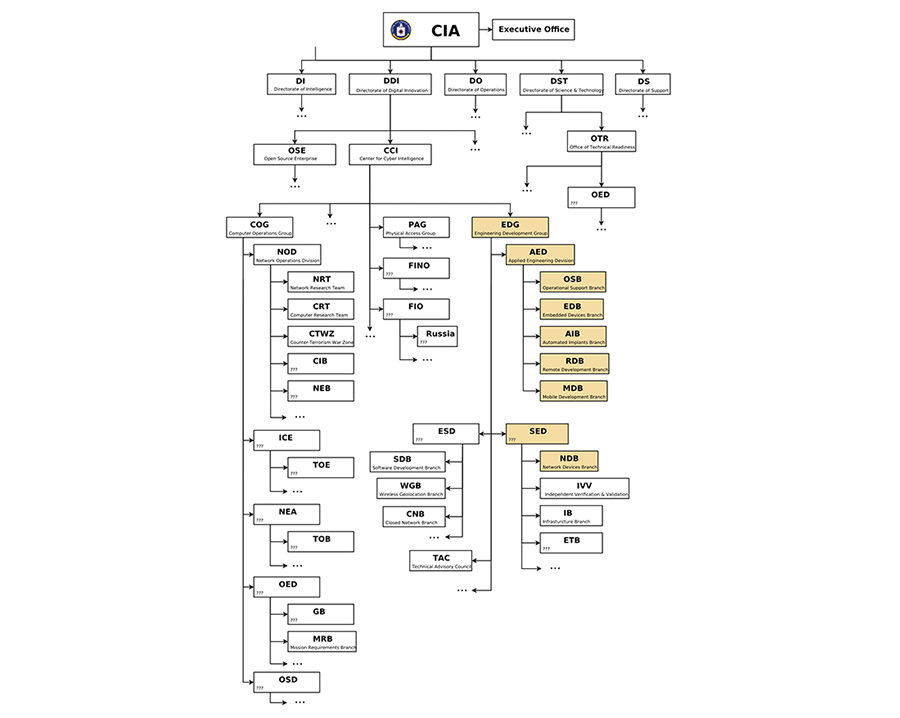

Вредоносные программы и хакерские инструменты ЦРУ созданы EDG (Engineering Development Group), подразделением программных разработок внутри CCI (Сenter for Cyber Intelligence), принадлежащем, в свою очередь, отделу DDI (Directorate for Digital Innovation). DDI — один из пяти основных директоратов ЦРУ.

Схема организации ЦРУ. Нажмите для увеличения

EDG отвечает за разработку, тестирование и техническую поддержку всех бэкдоров, уязвимостей, вредоносного кода, троянов, вирусов и других разновидностей вредоносных программ, которые ЦРУ применяет в операциях по всему миру.

Все большее усовершенствование способов слежки напоминает о «1984» Джорджа Оруэлла, но «Плачущий Ангел», разработанный Embedded Device Branch (Подразделение встроенной техники, EDB) и превращающий смарт-телевизоры в скрытые микрофоны, доводит эту аналогию до предела.

Атака на смарт-телевизоры была произведена совместно с британской MIT/BTSS. После заражения «Плачущий Ангел» переводит телевизор в состояние мнимого отключения, заставляя владельца считать устройство выключенным в то время, как на самом деле оно включено. В состоянии мнимого отключения телевизор работает как жучок, записывая разговоры в комнате и отправляя их через интернет на специальные серверы ЦРУ.

В октябре 2014 года ЦРУ также рассматривала возможность заражения систем управления современных легковых машин и грузовиков. Цель получения контроля над подобными устройствами не определена, но такая операция позволила бы ЦРУ совершать практически бесследные убийства.

Подразделение мобильных устройств (Mobile Devices Branch, MDB) разработало несколько способов взлома и получения контроля над популярными смартфонами. Зараженные телефоны могут сообщать ЦРУ точное местоположение пользователя, пересылать записи голосовых и текстовых переговоров, а также незаметно включать камеру и микрофон смартфона.

Несмотря на незначительную долю iPhone (14,5% в 2016 году) на глобальном рынке смартфонов, у ЦРУ есть специализированное подразделение, разрабатывающее вредоносные программы для заражения, контроля и получения данных с устройств, работающих под управлением iOS, таких как iPad. Арсенал ЦРУ включает многочисленные локальные и удалённые уязвимости нулевого дня, разработанные самой спецслужбой или полученные от ЦПС, АНБ, ФБР, или купленные у поставщиков кибероружия, таких как Baitshop. Такое непропорциональное внимание к iOS объясняется популярностью устройств от Apple среди социальной, политической, дипломатической и деловой элиты.

Соответствующее подразделение есть и для Android, так как под управлением этой операционной системы работает 85% смартфонов мира, включая продукты Samsung, HTC и Sony. В прошлом году проданы 1,15 миллиарда устройств на Android. Year Zero демонстрирует, что в 2016 году ЦРУ имела в своём распоряжении 24 боевых эксплоита нулевого дня для Android, разработанных самостоятельно и полученных от ЦПС, АНБ и сторонних поставщиков кибероружия.

Этот арсенал позволяет ЦРУ обходить шифрование WhatsApp, Signal, Telegram, Weibo, Confide и Cloakman, взламывая операционную систему и собирая аудио- и текстовый трафик до того, как он шифруется.

Вредоносные программы ЦРУ направлены против Windows, OSx, Linux, роутеров

ЦРУ прилагает значительные усилия для заражения компьютеров под управлением Microsoft Windows. Арсенал включает множественные локальные и удалённые эксплоиты нулевого дня, вирусы для проникновения в изолированные системы, такие как Hammer Drill, заражающий программы, распространяемые на CD и DVD, средства заражения USB-носителей, системы для хранения данных в изображениях или в скрытых областях дисков (Brutal Kangoroo) и способы поддержания заражения.

Многие из этих операций проведены Подразделением автоматической имплантации (Automated Implant Branch, AIB), разработавшим несколько систем атаки для автоматического заражения и контроля над вредоносными программами ЦРУ, таких как Asassin и Medusa.

Атаками против инфраструктуры Интернета и серверов занимается Подразделение сетевых устройств (Network Devices Branch, NDB).

ЦРУ разработала автоматические мультиплатформенные системы заражения и контроля, работающие под Windows, Mac OS, Solaris, Linux и другими системами, такие как HIVE от EDB и связанные с ним инструменты Cutthroat и Swindle, описанные в примерах ниже.

ЦРУ собирала и хранила в тайне уязвимости («эксплоиты нулевого дня»)

Вскоре после сливов Эдварда Сноудена, посвященных работе АНБ, американская технологическая индустрия заручилась гарантиями правительства Обамы, пообещавшего, что исполнительная власть будет на постоянной основе сообщать Apple, Google, Microsoft и другим американским компаниям о серьёзных уязвимостях, багах или «эксплоитах нулевого дня», обнаруженных в их продуктах.

Серьёзные уязвимости, о которых не знает производитель, подвергают огромный процент населения и ключевой инфраструктуры угрозе со стороны иностранных разведок или киберпреступников, самостоятельно обнаруживших уязвимость или наткнувшихся на слухи о ней. Если уязвимость может найти ЦРУ, её могут найти и другие.

Правительство США приняло Принципы оценки уязвимостей под значительным лоббистским давлением со стороны американских технологических компаний, не хотевших потерять свою долю глобального рынка из-за реальных или мнимых уязвимостей. Правительство заверило, что будет на постоянной основе предавать огласке все серьёзные уязвимости, обнаруженные после 2010 года.

Документы из массива Year Zero демонстрируют, что ЦРУ нарушила гарантии правительства Обамы. Многие уязвимости, применённые в киберарсенале ЦРУ, имеют серьёзное значение, и некоторые к настоящему времени могли быть обнаружены враждебными спецслужбами и киберпреступниками.

Например, конкретный экземпляр вредоносной программы, ставший известным благодаря Year Zero, способен заражать приложения для iPhone и Android, которые используются или использовались для ведения президентских аккаунтов в твиттере. ЦРУ взламывает эти приложения благодаря сохраненным в тайне эксплоитам нулевого дня, но если они известны ЦРУ, то взлом по силам всем, кто обнаружил эту уязвимость. Пока ЦРУ не сообщает об уязвимости Apple и Google (изготовителям устройств), уязвимости не исправят, и смартфоны будут открыты для атаки.

Те же самые уязвимости актуальны и для широкой публики, включая членов правительства, конгрессменов, топ-менеджеров крупных корпораций, системных администраторов, специалистов по безопасности. Скрывая эти изъяны в защите от производителей, ЦРУ сохраняет за собой способность взломать кого угодно, оставляя кого угодно открытым для атаки.

Распространение «кибероружия» тяжело предотвратить

«Кибероружие» невозможно держать под контролем.

В то время как распространение ядерного оружия ограничивает его огромная цена и хорошо видимая инфраструктура, необходимая для изготовления достаточного количества необходимых материалов, распространение однажды разработанного «кибероружия» очень тяжело предотвратить.

«Кибероружие» представляет собой компьютерные программы, с которых можно сделать такую же пиратскую копию, как и со всех остальных программ. Программы целиком состоят из информации и могут быть скопированы быстро и бесплатно.

Охрана такого «оружия» особенно проблематична, так как люди, его разрабатывающие, могут с тем же успехом применить свои умения для похищения разработок без всякого следа — часто в процессе применяя «оружие» против разработавшей его организации. У правительственных хакеров и консультантов есть серьёзная денежная мотивация для таких преступлений, так как на глобальном «рынке уязвимостей» за копию подобного «оружия» можно получить от сотен тысяч до миллионов долларов. Кроме того, сторонние подрядчики и компании, получившие подобное «оружие», применяют его в своих собственных целях, часто против конкурентов на рынке хакерских услуг.

За последние три года американская разведывательная индустрия, состоящая из спецслужб, таких как ЦРУ и АНБ, и их поставщиков, таких как Booz Allan Hamilton, пережила серию беспрецедентных похищений, совершенных своими же сотрудниками.

Целый ряд до сих пор не названных представителей разведывательного сообщества был арестован в ходе федеральных расследований подобных инцидентов.

Так, 8 февраля 2017 года федеральный суд присяжных приговорил Гарольда Т. Мартина III по 20 случаям неосторожного обращения с секретной информацией. Министерство юстиции США утверждает, что изъяло у Гарольда Т. Мартина около 50 терабайт информации, касающейся секретных программ АНБ и ЦРУ, включая исходный код многочисленных хакерских инструментов.

Гарольд Мартин

Стоит кибероружию однажды утечь в сеть, и оно может распространиться по миру за считаные секунды, попав в руки других государств, кибермафии и хакеров-подростков.

Американское консульство во Франкфурте — тайная хакерская база ЦРУ

Помимо комплекса в Лэнгли, Вирджиния, ЦРУ использует американское консульство во Франкфурте как тайную базу для хакеров, работающих в Европе, Ближнем Востоке и Африке.

Хакеры ЦРУ, действующие из франкфуртского консульства (Центр киберразведки в Европе, Сenter for Cyber Intelligence Europe, CCIE), получают дипломатические («чёрные») паспорта и прикрытие от Госдепартамента. Инструкции для пребывающих хакеров ЦРУ делают работу немецкой контрразведки бессмысленной: «Пролетел немецкий пограничный контроль — легенда выучена, и всё, что они делают — это ставят штамп в паспорте».

Ваша легенда (для этой поездки)

Вопрос: Цель визита?

Ответ: Консультационная техническая поддержка в консульстве.

Два документа, опубликованных WikiLeaks ранее, более подробно демонстрируют подход ЦРУ к пограничному контролю и дополнительным проверкам.

Попав во Франкфурт, хакеры ЦРУ могут затем беспрепятственно попасть в 25 европейских стран, входящих в Шенгенскую зону — включая Францию, Швейцарию и Италию.

Целый ряд применяемых ЦРУ методов атаки рассчитан на физический доступ. Подобные атаки позволяют проникнуть в изолированные высокозащищённые сети, такие как полицейские базы данных. В таких случаях оперативник ЦРУ, агент или сотрудник союзной разведки проникает в здание. Хакер получает USB-носитель c вредоносной программой, разработанной ЦРУ специально для этой цели, и вставляет его в указанный компьютер. После заражения хакер переносит данные на переносной носитель. Например, разработанная ЦРУ система атаки Fine Dining предоставляет шпионам ЦРУ комплект из 24 приложений-приманок. Со стороны кажется, что агент использует видеоплеер (VLC), смотрит слайды презентации (Prezi), играет в видеоигру (Breakout, 2048) или даже включает антивирусную программу (Kaspersky, McAfee, Sophos). Но пока на экране приложение-приманка, автоматическая система заражает устройство и собирает данные.

Как ЦРУ в разы увеличило риск бесконтрольного распространения

ЦРУ забило гол в свои же ворота, один из самых потрясающих в истории: режим секретности был организован таким образом, что самые ценные в рыночном смысле части Vault 7 — боевые вредоносные программы (импланты и эксплоиты), системы прослушки и средства управления и контроля — находились под самым слабым юридическим контролем.

ЦРУ не засекретило эти системы.

Причина, по которой ЦРУ намеренно оставило свой киберарсенал незасекреченным, показывает, как разработанные для обычной войны принципы могут быть неприменимы на поле кибервойны.

Для атаки на цели ЦРУ обычно требуется связь между имплантами и управляющими программами. Если бы программы были засекречены, сотрудников ЦРУ теоретически можно было бы привлечь к ответственности или уволить за попадание секретной информации в интернет. По этой причине ЦРУ оставило большую часть массива своего боевого и шпионского кода незасекреченной. Американское правительство не может претендовать на копирайт из-за ограничений, наложенных американской конституцией. Это означает, что производители кибероружия и хакеры могут свободно делать пиратские копии этого оружия. Чтобы защитить свой арсенал, ЦРУ приходилось полагаться в основном на маскировку.

Обычные вооружения, такие как ракеты, могут быть выпущены по врагу (т. е. по незащищенной точке). Взрыв или столкновение уничтожают их секретные части. Солдаты, таким образом, не нарушают режим секретности, стреляя по врагу ракетами, имеющими засекреченные части. Ракета должна взорваться. Если этого не происходит, то не по умыслу стрелка.

За последние десять лет хакерские операции США все больше окружают военным жаргоном с тем, чтобы получить доступ к бюджетам министерства обороны. Например, попытки заражения (коммерческий жаргон) или «доставка имплантов» (жаргон АНБ) называются «выстрелами», как если бы происходил выстрел из оружия. Тем не менее аналогия вызывает сомнение.

В отличие от пуль, бомб или ракет, большая часть вредоносных программ ЦРУ спроектирована с расчётом на дни ли даже годы жизни после достижения «цели». Вредоносные программы ЦРУ не «взрываются при ударе», но на постоянной основе заражают свою цель. Чтобы заразить целевое устройство, копии вредоносной программы необходимо поместить на устройство, и цель таким образом физически обладает вирусом. Чтобы передать собранную информацию или получить инструкции, вредоносной программе необходимо установить связь с системой контроля и управления на серверах. Но под такие серверы обычно не получено разрешение на хранение секретной информации, и системы управления и контроля, таким образом, не засекречены.

Успешная атака на целевую компьютерную систему больше напоминает серию сложных биржевых комбинаций в процессе враждебного поглощения или осторожное распространение слухов в попытке захватить контроль над какой-нибудь организацией, чем выстрел из оружия. Если искать подходящую военную аналогию, заражение цели ближе к последовательности маневров на вражеской территории, включая разведку, проникновение, оккупацию и дальнейшее развитие.

Защита от стороннего анализа и антивирусных программ

Существует набор стандартов, описывающий характер и паттерны заражения вредоносными программами ЦРУ — эта информация позволит аналитикам-криминалистам, а также Apple, Microsoft, Google, Samsung, Nokia, Blackberry, Siemens и производителям антивирусов опознать такие атаки и защититься от них.

Документ под названием «Шпионаж: как надо и как не надо» описывает правила написания кода, в котором не останется следов, позволяющих обвинить «ЦРУ, правительство США или сторонних поставщиков» при «криминалистическом анализе». Такие же правила существуют для применения шифрования, позволяющего скрыть коммуникации хакеров и вредоносных программ, для описания целей и полученной информации, для исполнения вредоносных программ и для долговременного поддержания заражения на устройстве цели.

Хакеры ЦРУ разработали методы успешных атак против большинства широко известных антивирусных программ. Они описаны в документах «Поражения антивирусов», «Системы персональной защиты», «Как определить и обезвредить системы персональной защиты» и «Как избегать антивирусов/дебаггеров/реверс-инжиниринга». Например, Comodo обезвредили, поместив вредоносную программу в корзину Windows. В Comodo версий 6.x есть Зияющая Дыра СМЕРТИ.

Хакеры ЦРУ обсуждали, что именно хакеры АНБ из Equation Group сделали неправильно и как разработчики вредоносных программ ЦРУ могут избежать подобных ошибок.

Примеры

Система менеджмента EDG (Emgineering Development Group) содержит около 500 различных проектов (только некоторые из которых описаны в Year Zero), каждый из них включает подпроекты, вредоносный код и хакерские инструменты.

Большая часть этих проектов касается инструментов, которые применяются для проникновения, заражения («имплантации»), контроля и передачи полученной информации.

Другое направление разработки касается создания и управления прослушивающих (Listening Posts, LP) и управляющих (Command and Control, C2) систем, через которые осуществляется связь с имплантами; сюда же входят специальные проекты по заражению специфических устройств от роутеров до смарт-телевизоров.

Некоторые примеры описаны ниже, полный список проектов, входящих в Year Zero, можно увидеть в оглавлении.

UMBRAGE

Природа созданных вручную хакерских инструментов ЦРУ ставит перед агентством определённую проблему. Каждый метод оставляет характерные отпечатки, которые криминалисты могут обнаружить и таким образом приписать разрозненные атаки единой силе.

Это напоминает обнаружение одних и тех же характерных ножевых ран на жертвах нескольких убийств. Характер ран заставляет предположить, что преступления совершил один и то же убийца. Достаточно раскрыть одно убийство, и можно будет установить, кто совершил остальные.

UMBRAGE, отдел Подразделения удаленных устройств, собирает и обновляет значительную библиотеку методов атаки, скопированных с вредоносных программ, созданных в других странах, включая Российскую Федерацию.

При помощи UMBRAGE ЦРУ может не только расширить набор методов атаки, но и направить аналитиков по ложному следу, оставив чужой отпечаток.

UMBRAGЕ собирает кейлоггеры, средства кражи паролей, взлома вебкамер, уничтожения данных, поддержания заражения, эскалации привилегий, маскировки, обхода антивирусов, наблюдения.

Fine Dining

Fine Dining предоставляет анкету, которую заполняет сотрудник ЦРУ, ведущий дело. Затем опросник попадает к Подразделению оперативной поддержки (Operational Support Branch, OSB), которое превращает запросы сотрудников в технические требования к характеру хакерской атаки (обычно передача информации с зараженных систем) для конкретной операции. Опросник позволяет OSB понять, как адаптировать существующие инструменты для нужд конкретной операции и сформировать задачу для разработчиков вредоносных программ. OSB представляет собой своего рода интерфейс между оперативниками и техниками.

В числе возможных целей названы «информатор», «связной», «системный администратор», «иностранные операции», «иностранные разведки» и «иностранные правительства». Примечательно, что в списке вариантов нет экстремистов и международных преступников. Сотрудник, ведущий дело, должен также указать среду, в которой будет действовать вредоносная программа — тип компьютера, операционную систему, подключение к интернету и установленный антивирус, а кроме того перечень типов файлов, которые необходимо будет получить (офисные документы, аудио, видео, изображения, другое). Необходимо также указать, возможен ли многократный доступ к цели и как долго возможно сохранять физический доступ к компьютеру. Эту информацию использует программа JQJIMPROVISE, подбирающая и настраивающая набор вредоносных программ, подходящий под нужды конкретной операции.

Improvise (JQJIMPROVISE)

Это инструмент для настройки, обработки и подготовки набора вредоносных программ и выбора вектора атаки для наблюдения или передачи полученной информации. Improvise поддерживает все крупные операционные системы — Windows (Bartender), MacOS (JukeBox) и Linux (DanceFloor). Cредства настройки (Margarita) позволяют Центру управления сетями (Network Operation Center, NOC) подбирать и настраивать инструмент в соответствии с анкетами FineDining.

HIVE

HIVE это мультиплатформенный набор вредоносных программ ЦРУ и средств управления ими. Проект включает настраиваемые импланты для Windows, Solaris, MikoTik (используется в роутерах) и Linux, а также прослушивающую и управляющую инфраструктуру, осуществляющую связь с этим имплантами.

Импланты передают информацию по HTTPS на сервер домена прикрытия; каждая операция с использованием этих имплантов имеет свой домен прикрытия. Инфраструктура способна работать с любым числом доменов.

Каждый домен прикрытия имеет IP-адрес, расположенный на коммерческом VPS-сервере. Публично видимый сервер перенаправляет весь трафик по VPN на сервер, который обрабатывает запросы от клиентов. На нём можно при желании включить аутентификацию по SSL: если у клиента есть действующий сертификат (который есть только у имплантов), соединение перебрасывается к серверу, осуществляющему связь с имплантом; если действующего сертификата нет (такое бывает, когда кто-то пытается попасть на домен прикрытия по ошибке), трафик перенаправляется на сервер прикрытия, на котором висит не вызывающий подозрений сайт.

Настоящий сервер получает информацию от импланта; оператор может при помощи импланта выполнять задачи на компьютере цели, и настоящий сервер таким образом управляет имплантом.

Сходный функционал (но только для Windows) предоставляет проект RickBobby.

Доступны секретные руководства пользователя и разработчика HIVE.

Часто задаваемые вопросы

Почему именно сейчас?

Мы опубликовали данные, как только убедились в их достоверности и закончили анализ.

В феврале правительство Трампа опубликовало указ, предписывающий осуществить аудит «Кибервойны» в ближайшие 30 дней.

Хотя это увеличивает своевременность и релевантность публикации, дата публикации была выбрана независимо.

Изменения

Имена, email-адреса и внешние IP-адреса перед публикацией были убраны (всего 70,875 поправок) до окончания анализа.

1. Дополнительная редактура: в некоторых случаях редактуре подверглась информация, не являющаяся именами сотрудников, подрядчиков, целей или другими относящимися к самой спецслужбе сведениями, но, например, имена авторов публичных проектов, которые спецслужба использовала в своей работе.

2. Личность и идентичность: убранные имена заменены на идентификаторы (номера), позволяющие читателю понять, какие из документов принадлежат одним и тем же авторам. Принимая во внимание особенности процесса, один и тот же человек может получить несколько разных номеров, но не наоборот.

3. Приложенные архивы (zip, tar.gz…) заменены на PDF со списком имен файлов в архиве. Архивы будут выкладываться в открытый доступ по мере анализа их содержимого.

4. Другие бинарные приложения: заменены на hex-dump содержимого, чтобы предотвратить непреднамеренное исполнение бинарных файлов, которые могли быть заражены боевыми вредоносными программами. Бинарные приложения будут выкладываться в открытый доступ по мере анализа их содержимого.

5. Десятки тысяч IP-адресов (включая более 22 тысяч в США), принадлежащих предполагаемым системам ЦРУ, убраны до дальнейшего расследования.

6. Бинарные файлы непубличного происхождения доступны только в форме дампов, чтобы предотвратить непреднамеренное исполнение зараженных бинарных файлов.

График организационной структуры

График объединяет весь материал, опубликованный WikiLeaks к настоящему моменту.

Так как организационная структура ЦРУ ниже уровня Директоратов не является публичной информацией, предполагаемое расположение EDG и её подразделений на графике установлено по информации, полученной из опубликованных документов. Это приблизительный черновик. Пожалуйста, учтите, что график неполон и что внутренняя реструктуризация — частое явление.

Wiki-страницы

Year Zero включает 7818 веб-страниц из внутренней системы управления задачами с 943 приложениями. Использованное программное обеспечение — Confluence, проприетарное решение от Atlassian. Страницы в этой системе (как и Википедия) имеют историю изменений, которая может дать интересную информацию о том, как документ менялся с течением времени; 7818 документов включают такую историю для 1136 последних версий.

Страницы на каждом уровне отсортированы по дате (более старые сначала). Содержание страницы утеряно, если изначально она была автоматически создана Conlfuence (это указано на восстановленной странице).

Какой временной период охватывают документы?

Годы с 2013-й по 2016-й. Страницы на каждом уровне отсортированы по дате (более старые сначала).

WikiLeaks удалось получить даты создания и последнего изменения для каждой страницы, но они не опубликованы по техническим причинам. Обычно дата может быть приблизительно определена по содержимому и порядку страниц. Если необходимо узнать точную дату и время создания конкретной страницы, свяжитесь с WikiLeaks.

Что такое Vault 7?

Это значительный по размеру архив материалов о деятельности ЦРУ, которую удалось получить WikiLeaks.

Когда был получен Vault 7?

Опубликованная часть получена недавно. Подробности об остальных частях будут сообщены в момент публикации.

Другие части Vault 7 получены из других источников?

Подробности об остальных частях будут сообщены в момент публикации.

Каков общий размер Vault 7?

Это самый большой слив в истории.

Как WikiLeaks удалось получить части Vault 7?

Источники общаются с WikiLeaks на условиях полной анонимности.

Не боится ли WikiLeaks, что ЦРУ попытается остановить публикацию, добравшись до сотрудников организации?

Нет. Это контрпродуктивно.

WikiLeaks уже нашла и забрала себе самые перспективные сюжеты?

Нет. Сотрудники WikiLeaks намеренно не стали приводить здесь сотни таких историй, чтобы побудить других самостоятельно обнаружить эту информацию и таким образом увеличить количество людей, работавших с этими документами напрямую. Журналисты, продемонстрировавшие особенное рвение и квалификацию, могут рассчитывать на ранний доступ к следующим частям.

Другие журналисты наверняка меня обгонят

Вряд ли. В архиве гораздо больше сюжетов, чем существует журналистов или ученых, способных квалифицированно о них написать.

Оригинал материала на сайте Wikileaks